مقدمة

تزعم مجموعة “إن إس أو” أن برنامجها التجسسي بيغاسوس لا يُستخدم إلا في التحقيق في الإرهاب والجريمة و لا يخلف وراءه أي أثر على الإطلاق؛ غير أن هذا التقرير عن منهجية التحقيق التقني الجنائي يظهر بطلان كلا هذين الزعمين؛ ويأتي صدور هذا التقرير بالتزامن مع إطلاق “مشروع بيغاسوس”، وهو تحقيق تعاوني يشارك فيه أكثر من 80 صحفياً من 17 مؤسسة إعلامية، بتنسيق من منظمة “قصص محظورة”، ودعم تقني من المختبر الأمني لدى منظمة العفو الدولية. [1]

وقد أخضع المختبر الأمني لدى منظمة العفو الدولية العديد من أجهزة الهاتف المحمولة الخاصة بمدافعين عن حقوق الإنسان وصحفيين من مختلف أنحاء العالم لتحليل تقني جنائي مستفيض؛ وكشف هذا التحقيق النقاب عن مراقبة غير مشروعة ومستمرة وواسعة النطاق وارتكاب انتهاكات لحقوق الإنسان باستخدام برنامج بيغاسوس التجسسي الذي ابتكرته مجموعة “إن إس أو”.

ووفقاً لما تنص عليه مبادئ الأمم المتحدة التوجيهية بشأن الأعمال التجارية وحقوق الإنسان، يجب على مجموعة “إن إس أو” اتخاذ خطوات استباقية عاجلة للتحقق من عدم تسببها أو ضلوعها في انتهاكات لحقوق الإنسان في إطار عملياتها العالمية، والتصدي لأي انتهاكات لحقوق الإنسان حال وقوعها. ولكي تنهض المجموعة بهذه المسؤولية، ينبغي عليها توخي الحرص الواجب إزاء حقوق الإنسان، واتخاذ الخطوات الكافية للحيلولة دون استمرار إخضاع المدافعين عن حقوق الإنسان والصحفيين للمراقبة غير المشروعة.

وفي تقرير منهجية التحقيق التقني الجنائي هذا، تستعرض منظمة العفو الدولية منهجيتها، وتنشر أداة مفتوحة المصدر للفحص التقني الجنائي للهواتف المحمولة ومؤشرات تقنية مفصلة لتكون في متناول الجمهور مما يعين الباحثين المعنيين بأمن المعلومات والمجتمع المدني في اكتشاف هذه الأخطار البالغة والتصدي لها.

ويوثق هذا التقرير الآثار التقنية الجنائية التي يخلفها برنامج بيغاسوس التجسسي على أجهزة أبل والأندرويد بعد إصابتها؛ ويشمل هذا السجلات التقنية الجنائية التي تربط بين الإصابات الحديثة ببرنامج بيغاسوس والحمولة الشفرية من برنامج بيغاسوس الذي استخدم عام 2016 في استهداف المدافع عن حقوق الإنسان أحمد منصور.

وتشمل هجمات بيغاسوس التي يتناولها بالتفصيل هذا التقرير والملاحق المرفقة به، الفترة الممتدة من عام 2014 حتى شهر يوليو/تموز 2021؛ كما تشمل هذه الهجمات ما يُسمَّى الهجمات “بدون نقر”، أي الهجمات التي لا تتطلب أي تفاعل من جانب صاحب الهاتف المستهدف. وقد لوحظ هذا النوع من الهجمات “بدون نقر” منذ مايو/أيار 2018، ولا تزال مستمرة حتى اليوم. وكان أحدث هذه الهجمات هجوماً ناجحاً “بدون نقر”، لوحظ فيه استخدام شفرات انتهازية متعددة تستغل ثغرات برمجية مجهولة لمهاجمة أحد هواتف أيفون 12 يعمل ببرنامج تشغيل أيفون أي أو إس 14.6، يحتوي على تصحيح كامل للثغرات.

وتتناول الأقسام الثمانية الأولى من هذا التقرير الآثار التقنية الجنائية التي تخلفها الإصابة ببرنامج بيغاسوس على أجهزة الهاتف المحمول؛ وقد جُمعت هذه الأدلة من هواتف مدافعين عن حقوق الإنسان وصحفيين في بلدان عديدة.

وأخيراً، يرصد التقرير في القسم التاسع تطور البنية التحتية لشبكة بيغاسوس منذ عام 2016؛ فقد أعادت مجموعة “إن إس أو” تصميم بنيتها التحتية الهجومية باستخدام طبقات متعددة من النطاقات والخوادم؛ وسمحت الأخطاء الأمنية التشغيلية المتكررة في هذه البنية التحتية للمختبر الأمني لدى منظمة العفو الدولية بالاحتفاظ بقدرته على التمعن في هذه البنية التحتية والاستمرار في معاينتها. وسوف ننشر مجموعة من النطاقات المتعلقة ببرنامج بيغاسوس تتألف من 700 نطاق.

ولأسباب تتعلق بالسلامة والأمن، آثرنا حجب أسماء العديد من المستهدفين بالهجوم في المجتمع المدني المشار إليهم في هذا التقرير، مستعيضين عنها بأسماء شفرية من الحروف والأرقام.

1. اكتشاف هجمات الحقن الشبكي بأدوات بيغاسوس

كثفت منظمة العفو الدولية تحقيقاتها التقنية بشأن برنامج بيغاسوس الذي ابتكرته مجموعة “إن إس أو” في أعقاب اكتشافنا استهداف أحد موظفي منظمة العفو الدولية وناشط سعودي، وهو يحيى العسيري، عام 2018. وبدأ المختبر الأمني لمنظمة العفو الدولية في تهذيب وتطوير منهجيته في مجال التحليل التقني الجنائي من خلال اكتشاف هجمات استهدفت المدافعين عن حقوق الإنسان في المغرب عام 2019، ثم أكدها ما اكتشفناه من هجمات استهدفت صحفياً مغربياً عام 2020. وفي هذا القسم الأول من التقرير نستعرض بشيء من التفصيل التطورات التي أدت إلى اكتشاف هذه الاختراقات.

على مدى عدة سنين، توالت كثرة من التقارير العلنية التي تسلط الضوء على أن بعض عملاء مجموعة “إن إس أو” يستخدمون رسائل نصية قصيرة (SMS) تحتوي على نطاقات انتهازية يستغلها برنامج بيغاسوس التجسسي؛ ومن ثم، اكتشفنا رسائل مماثلة عندما عكفنا على تحليل هاتف الناشط المغربي المعطي منجب الذي كان من بين النشطاء المستهدفين على نحو ما وثقناه في تقرير منظمة العفو الدولية الصادر عام 2019.

ولكن بعد مزيد من التحليل، لاحظنا أيضاً عمليات إعادة توجيه مريبة مسجلة في تاريخ التصفح الخاص بمحرك سفاري على أجهزة الأيفون؛ ففي إحدى الحالات، مثلاً، لاحظنا إعادة توجيه إلى عنوان مريب على الإنترنت (URL) بعد أن حاول المعطي منجب زيارة موقع ياهو:

| هوية الزيارة | التاريخ (التوقيت العالمي المنسق) | عنوان الموقع على الإنترنت (URL) | مصدر إعادة التوجيه | وجهة إعادة التوجيه |

| 16119 | 2019-07-22 17:42:32.475 | https://yahoo.fr/ | null | 16120 |

| 16120 | 2019-07-22 17:42:32.478 | https://bun54l2b67.get1tn0w.free247downloads[.]com:30495/szev4hz | 16119 | null |

(ملحوظة: حرصنا في هذه الوثيقة بأكملها على تجنب النطاقات الخبيثة بإدراج العلامة [.] في عناوينها منعاً لتفعيلها عن غير قصد بالنقر عليها وزيارة مواقعها.)

وعلى الفور، بدا لنا عنوان الإنترنت التالي مريباً:

https://bun54l2b67.get1tn0w.free247downloads[.]com:30495/szev4hz

ومما زاد من ريبتنا وجود نطاق فرعي (subdomain) على المستوى الرابع، وارتفاع رقم المنفذ (port number) على غير المألوف، والطابع العشوائي لعنوان الإنترنت المشابه للوصلات الواردة في الرسائل النصية القصيرة التي سبق توثيقها فيما يتعلق ببرنامج بيغاسوس التابع لمجموعة “إن إس أو”. وكما يتبين في الجدول أعلاه، فإن محاولة زيارة ياهو أعيد توجيهها على الفور إلى هذا الموقع المريب على الإنترنت المرتبط بقاعدة بيانات رقم هويتها 16120.

وفي تقريرنا الصادر في أكتوبر/تشرين الأول 2019، نشرح بالتفصيل كيف خلصنا إلى أن عمليات إعادة التوجيه المذكورة نجمت عن هجمات حقن شبكي (أي حقن شبكات الاتصالات) تم تنفيذها إما باستخدام أجهزة تكتيكية، مثل الأبراج الخلوية المارقة أو باستخدام معدات مخصصة لذلك وُضعت في البنية الأساسية الداخلية لمشغلي الهواتف المحمولة. وعندما قمنا بعد ذلك بشهور بتحليل بيانات هاتف الأيفون الخاص بالصحفي المغربي المستقل عمر راضي، الذي استُهدف للهجوم على نحو ما وثقناه في تقريرنا الصادر عام 2020، عثرنا على سجلات مماثلة تتعلق أيضاً بالنطاق: free247downloads[.]com

وفي نوفمبر/تشرين الثاني 2019، في أعقاب صدور التقرير الأولي لمنظمة العفو الدولية، تم تسجيل نطاق جديد: urlpush[.]net ؛ واكتشفنا لاحقاً استخدامه في عمليات إعادة توجيه مماثلة إلى الموقع الشبكي URL التالي:

https://gnyjv1xltx.info8fvhgl3.urlpush[.]net:30875/zrnv5revj

ومن المعلوم أن سجلات تاريخ التصفح لدى محرك التصفح “سفاري” التابع لشركة أبل قصيرة الأمد في العادة، إذ تُحذف تلقائياً بعد أشهر قليلة (فضلاً عن احتمال حذفها عمداً باستخدام برامج خبيثة)، ورغم ذلك فقد تمكنَّا من اكتشاف نطاقات محدثة للإصابة في قواعد بيانات أخرى على هاتف عمر راضي، لم يظهر لها أثر في تاريخ تصفح سفاري؛ فقد اكتشفنا، على سبيل المثال، زيارات عن طريق قاعدة بيانات Favicon.db في متصفح سفاري، تركها بيغاسوس على حالها:

| التاريخ (التوقيت العالمي المنسق) | عنوان الموقع على الإنترنت (URL) | رمز الموقع |

| 2019-02-11 14:45:53 | https://d9z3sz93x5ueidq3.get1tn0w.free247downloads[.]com:30897/rdEN5YP | https://d9z3sz93x5ueidq3.get1tn0w.free247downloads[.]com:30897/favicon.ico |

| 2019-09-13 17:01:38 | https://2far1v4lv8.get1tn0w.free247downloads[.]com:31052/meunsnyse#011356570257117296834845704022338973133022433397236 | https://2far1v4lv8.get1tn0w.free247downloads[.]com:31052/favicon.ico |

| 2019-09-13 17:01:56 | https://2far1v4lv8.get1tn0w.free247downloads[.]com:31052/meunsnyse#068099561614626278519925358638789161572427833645389 | https://2far1v4lv8.get1tn0w.free247downloads[.]com:31052/favicon.ico |

| 2020-01-17 11:06:32 | https://gnyjv1xltx.info8fvhgl3.urlpush[.]net:30875/zrnv5revj#074196419827987919274001548622738919835556748325946%2324 | https://gnyjv1xltx.info8fvhgl3.urlpush[.]net:30875/favicon.ico |

| 2020-01-27 11:06:24 | https://gnyjv1xltx.info8fvhgl3.urlpush[.]net:30875/zrnv5revj#074196419827987919274001548622738919835556748325946 | https://gnyjv1xltx.info8fvhgl3.urlpush[.]net:30875/favicon.ico |

وكما أوضحنا في الملحق التقني لتقريرنا الصادر عام 2020 عن هجمات بيغاسوس في المغرب، فإن عمليات إعادة التوجيه تلك لم تحدث فقط عندما كان الشخص المستهدف يتجول في الإنترنت باستخدام تطبيق المتصفح، بل أيضاً عند استخدام تطبيقات أخرى. ففي إحدى الحالات، مثلاً، اكتشفت منظمة العفو الدولية حدوث حقن لشبكة الاتصالات بينما كان عمر راضي يستخدم تطبيق تويتر؛ وعند المعاينة الأولية لوصلة واردة في خط التسلسل الزمني الخاص به، استثيرت خدمة com.apple.SafariViewService لتحميل المنظر الشبكي (WebView) الخاص بمتصفح سفاري، وتمت إعادة التوجيه.

ولهذا السبب، يمكننا العثور على سجلات إضافية تتعلق بالنطاقين: free247downloads[.]com و urlpush[.]net في الخازن المحلي لمحرك ويب كيت (WebKit)، وفي مجلدات قواعد بيانات إندكست دي بي IndexedDB ، وغيرها. وفي حالات عديدة، أنشأ متصفح سفاري ملفات في قواعد بيانات إندكست دي بي IndexedDB بُعَيْد حقن الشبكة وما ترتب عليه من إعادة التوجيه إلى خادوم تثبيت بيغاسوس.

وفضلاً عن ذلك، فإن سجلات مورد الزيارات (Session Resource) في متصفح سفاري تحتوي على آثار إضافية لا تظهر بصفة مطردة في تاريخ التصفح الخاص بسفاري. ويبدو أن سفاري لا يسجِّل سلاسل إعادة التوجيه بأكملها، وربما لا يحتفظ إلا بسجلات تاريخية تظهر آخر صفحة تم تحميلها. والواضح من سجلات مورد الزيارات التي تم استرجاعها من الهواتف التي قمنا بتحليلها أن ثمة نطاقات مرحلية إضافية هي أشبه بمنصات القفز التي تقود في نهاية المطاف إلى الخوادم المحدثة للإصابة. بل إن هذه السجلات تظهر أن أول حقن شبكي على الإطلاق حدث في حالة المعطي منجب، التي أشرنا إليها في بداية هذا التقرير، استُخدم فيه أيضاً النطاق documentpro[.]org :

| مصدر إعادة التوجيه | الأصل | وجهة إعادة التوجيه |

| yahoo.fr | documentpro[.]org | free247downloads[.]com |

ولما حاول المعطي منجب زيارة موقع ياهو https://yahoo.fr، أدى حقن شبكة الاتصالات إلى إعادة توجيه المتصفح رغماً عنه إلى documentpro[.]org ، ثم أعيد توجيهه مرة أخرى إلى free247downloads[.]com ، ومن ثم مضت عملية الاختراق الانتهازي قدماً.

وعلى غرار ذلك، تعرض عمر راضي لهجوم مشابه عندما حاول زيارة موقع الصحيفة الفرنسية “لاباريزيان” (Le Parisien)، فأدى الحقن الشبكي إلى إعادة توجيه متصفحه من خلال النطاق المرحلي tahmilmilafate[.]com ، ثم في نهاية المطاف إلى free247downloads[.]com أيضاً. وتبين لنا أيضاً أن النطاق tahmilmilafate[.]info يُستخدم على نفس المنوال:

| مصدر إعادة التوجيه | الأصل | وجهة إعادة التوجيه |

| leparisien.fr | tahmilmilafate[.]com | free247downloads[.]com |

وفي أحدث محاولات الاختراق التي لاحظتها منظمة العفو الدولية ضد عمر راضي في يناير/كانون الثاني 2020، أعيد توجيه هاتفه إلى صفحة استغلالية في الموقع التالي: gnyjv1xltx.info8fvhgl3.urlpush[.]net ، مروراً عبر النطاق baramije[.]net ؛ وكان هذا النطاق قد سُجِّل قبل يوم واحد من النطاق urlpush[.]net ، وأُنشئ موقع تمويهي باستخدام نظام تكستباترن لإدارة المحتوى (Textpattern CMS)، وهو برنامج مفتوح المصدر، متاح مجاناً للجمهور.

ولم تكن آثار النشاط الشبكي هي الدلائل الوحيدة المتاحة على وقوع الاختراق؛ فبإمعان النظر في هواتف الأيفون، اتضح جلياً أن ثمة عمليات تم تنفيذها مما أفضى في نهاية المطاف إلى إرساء نمط مطرد تنفرد به جميع هواتف الأيفون اللاحقة التي عكفت منظمة العفو الدولية على تحليل بياناتها، وتبين لها أنها مخترقة.

2. ظهور عملية “بريدج هيد” (BridgeHead) وغيرها من العمليات الخبيثة لبيغاسوس

عزت منظمة العفو الدولية والمختبر البحثي الحقوقي “مختبر المواطن” (Citizen Lab) الهجمات الإلكترونية إلى برنامج بيغاسوس التجسسي بناء على أسماء النطاقات وغير ذلك من عناصر البنية التحتية الشبكية المستخدمة في توجيه تلك الهجمات. غير أن الأدلة التقنية الجنائية التي خلفها برنامج بيغاسوس التجسسي وراءه أتاحت سبيلاً آخر مستقلاً لعزو تلك الهجمات إلى تقنية مجموعة “إن إس أو”.

ذلك أن نظام تشغيل الأيفون “أي أو إس” (iOS) يحتفظ بسجلات لتنفيذ مختلف العمليات وما يناظرها من استخدام شبكة الاتصالات في ملفين من ملفات قاعدة البيانات “إس كيو لايت” (SQLite) يسميان DataUsage.sqlite و netusage.sqlite، وهما محفوظان في جهاز الهاتف. وتجدر الإشارة إلى أن تطبيق أيتيونز (iTunes) الخاص بشركة أبل يحتفظ في مخزونه الاحتياطي بنسخة احتياطية لأول هذين الملفين دون الآخر. ومن الجدير بالذكر أيضاً أنه لا تظهر في قواعد البيانات المذكورة سوى العمليات التي تنطوي على نشاط يستخدم شبكة الاتصالات.

والأمر اللافت للنظر أن قواعد بيانات الاستخدام الشبكي في هاتفي كل من المعطي منجب وعمر راضي كانت تحتوي على سجلات لعملية مريبة تسمى “بي إتش” (bh)؛ ولوحظت هذه العملية مرات عديدة إثر زيارة نطاقات تستخدم في تثبيت برنامج بيغاسوس.

ويحتوي هاتف المعطي منجب على سجلات لتنفيذ عملية “بي إتش” خلال الفترة من أبريل/نيسان 2018 إلى مارس/آذار 2019:

| أول تاريخ (التوقيت العالمي المنسق) | آخر تاريخ (التوقيت العالمي المنسق) | اسم العملية | WWAN IN | WWAN OUT | رقم هوية العملية |

| 2018-04-29 00:25:12 | 2019-03-27 22:45:10 | bh | 3319875.0 | 144443.0 | 59472 |

كما عثرت منظمة العفو الدولية على سجلات مماثلة على هاتف عمر راضي خلال الفترة من فبراير/شباط إلى سبتمبر/أيلول 2019:

| أول تاريخ (التوقيت العالمي المنسق) | آخر تاريخ (التوقيت العالمي المنسق) | اسم العملية | WWAN IN | WWAN OUT | رقم هوية العملية |

| 2019-02-11 14:45:56 | 2019-09-13 17:02:11 | bh | 3019409.0 | 147684.0 | 50465 |

وكانت آخر مرة سُجِّل فيها تنفيذ عملية “بي إتش” بعد ثوانٍ معدودة من حقن شبكة الاتصالات بنجاح (كما رأينا في سجلات قاعدة البيانات Favicon.db في متصفح سفاري المدرجة أعلاه، وكان توقيتها المسجل: 2019-09-13 17:01:56).

والأمر البالغ الأهمية هو أننا وجدنا إشارات إلى عملية “بي إتش” في عينة البيانات المستقاة من الهجمات التي استهدفت المدافع الإماراتي عن حقوق الإنسان أحمد منصور عام 2016، والتي تكشف استغلال برنامج بيغاسوس التجسسي لثغرات في نظام تشغيل الأيفون “أي أو إس”؛ وهي البيانات التي اكتشفها “مختبر المواطن” و عكفت على تحليلها بعمق شركة الأمن السيبراني “لوكاوت” (Lookout).

وكما هو موضح في تحليل شركة “لوكاوت”، فإن مجموعة “إن إس أو” استغلت ثغرة في برنامج JavaScriptCore Binary في نظام تشغيل أيفون “أي أو إس” عام 2016 بهدف تفعيل شفرة على الجهاز؛ كما استُخدمت هذه الثغرة ذاتها لدوام البقاء على الجهاز بعد إعادة تشغيله. وقد وجدنا إشارات إلى عملية “بي إتش” bh في شتى أجزاء هذه الشفرة الاستغلالية:

|

var compressed_bh_addr = shellcode_addr_aligned + shellcode32.byteLength; replacePEMagics(shellcode32, dlsym_addr, compressed_bh_addr, bundle.bhCompressedByteLength); storeU32Array(shellcode32, shellcode_addr); storeU32Array(bundle.bhCompressed32, compressed_bh_addr); |

ويصف تحليل لوكاوت هذه الوحدة البرمجية (module) على النحو التالي:

” الوحدة “بي إتش.سي” (bh.c) – تقوم بتحميل وظائف “واجهة البرمجة التطبيقية” (API) المتعلقة بفك ضغط الحمولات الشفرية (payloads) المراد استخدامها في المرحلة التالية، ثم وضعها في مكانها الصحيح على هاتف الأيفون الخاص بالضحية باستخدام وظائف مثل: BZ2_bzDecompress و chmod و malloc “.

وأوضحت شركة لوكاوت في تحليلها أن ثمة ملفاً للإعداد (configuration) مخزوناً في الوحدة /private/var/tmp/jb _ cfg ، يتم إسقاطه إلى جانب الملف الثنائي المنفِّذ للاختراق؛ والأمر المثير للاهتمام هو أننا نجد مسار تصدير هذا الملف على النحو التالي: kBridgeHeadConfigurationFilePath ، وذلك في قسم ملفات libaudio.dylib ، ضمن حزمة بيغاسوس:

|

__const:0001AFCC EXPORT _kBridgeHeadConfigurationFilePath __const:0001AFCC _kBridgeHeadConfigurationFilePath DCD cfstr_VarTmpJb_cfg ; “/var/tmp/jb_cfg” |

ومن ثم، فإننا نشتبه في أن يكون الحرفان “bh” رمزاً مختصراً للاسم ” BridgeHead”، وهو على الأرجح اسم داخلي أطلقته مجموعة “إن إس أو” على هذا العنصر من مجموعة أدواتها البرمجية.

كما أن ظهور عملية “bh” في أعقاب الحقن الناجح لمكونات برنامج التجسس في شبكة هاتف عمر راضي يتسق مع الغرض الواضح لوحدة بريدج هيد ” BridgeHead”؛ فهو يكمل عملية استغلال ثغرات المتصفح، ويحكم السيطرة على جهاز الهاتف، ويمهد السبيل لاختراقه الكامل ببرنامج بيغاسوس.

2.1 عمليات إضافية مريبة عقب عملية بريدج هيد

ظهرت عملية “bh” أول مرة في هاتف عمر راضي في 11 فبراير/شباط 2019؛ وكان ذلك بعد 10 ثوانٍ من إنشاء ملف إندكست دي بي IndexedDB بواسطة خادوم تثبيت بيغاسوس؛ وسجَّل متصفح سفاري بيانات تتعلق بذلك في قاعدة بيانات Favicon.db. وبالتزامن مع ذلك تقريباً، كُتب الملف com.apple.CrashReporter.plist file في /private/var/root/Library/Preferences/، وأغلب الظن أن الهدف من وراء ذلك هو منع الجهاز من إبلاغ شركة أبل تلقائياً بسجلات الأعطال؛ وفي هذه المرحلة، كانت سلسلة الاختراق الاستغلالي قد اكتسبت سيطرة جذرية على الجهاز.

ولم تكد تمضي دقيقة على ذلك حتى ظهرت عملية ” roleaboutd ” لأول مرة.

| التاريخ (التوقيت العالمي المنسق) | الحدث |

| 2019-02-11 14:45:45 | بند مسجل في قاعدة البيانات إندكست دي بي IndexedDB لزيارة الموقع URL: https_d9z3sz93x5ueidq3.get1tn0w.free247downloads.com_30897/ |

| 2019-02-11 14:45:53 | بند مسجل في قاعدة بيانات فافيكون Favicon بمتصفح سفاري لزيارة الموقع URL: URL hxxps//d9z3sz93x5ueidq3.get1tn0w.free247downloads[.]com:30897/rdEN5YP |

| 2019-02-11 14:45:54 | Crash reporter disabled by writing com.apple.CrashReporter.plist |

| 2019-02-11 14:45:56 | عملية: bh |

| 2019-02-11 14:46:23 | عملية: roleaboutd أول مرة |

| 2019-02-11 17:05:24 | عملية: roleaboutd آخر مرة |

وتعرض هاتف عمر راضي لهجوم استغلالي مرة أخرى في 13 سبتمبر/أيلول 2019؛ ولم تلبث أن بدأت عملية “bh” مرة، وفي هذا الوقت تقريباً، طرأ تعديل على ملف com.apple.softwareupdateservicesd.plist. كما أُطلقت عملية msgacntd.

| التاريخ (التوقيت العالمي المنسق) | الحدث |

| 2019-09-13 17:01:38 | بند مسجل في قاعدة بيانات فافيكون Favicon بمتصفح سفاري لزيارة الموقع URL: hxxps://2far1v4lv8.get1tn0w.free247downloads[.]com:31052/meunsnyse |

| 2019-09-13 17:02:11 | عملية: bh |

| 2019-09-13 17:02:33 | عملية: msgacntd أول مرة |

| 2019-09-13 17:02:35 | تعديل الملف: com.apple.softwareupdateservicesd.plist |

| 2019-09-14 20:51:54 | عملية: msgacntd آخر مرة |

وبناء على توقيت وسياق هذا الهجوم الاستغلالي، فإن منظمة العفو الدولية تعتقد أن العمليتين: roleaboutd و msgacntd هما بمثابة مرحلة لاحقة من الهجوم ببرنامج بيغاسوس التجسسي الذي تم تحميله في أعقاب هجوم استغلالي ناجح، وتصعيد امتيازات المهاجم باستخدام الحمولة الشفرية المسماة بريدج هيد BridgeHead.

وقد حدث مثل ذلك في حالة المعطي منجب، فقد كشف التحليل التقني الجنائي لهاتفه عن تنفيذ مزيد من العمليات المشبوهة إلى جانب عملية bh؛ ففي عام 2018، ظهرت عمليتان أخريان إحداهما تسمى pcsd والأخرى تسمى fmld :

| أول تاريخ | آخر تاريخ | اسم العملية | WWAN IN | WWAN OUT | رقم هوية العملية |

| 2018-05-04 23:30:45 | 2018-05-04 23:30:45 | pcsd | 12305.0 | 10173.0 | 14946 |

| 2018-05-21 23:46:06 | 2018-06-4 13:05:43 | fmld | 0.0 | 188326.0 | 21207 |

تحققت منظمة العفو الدولية من عدم وجود ملفين ثنائيين (تنفيذيين) أصليين بهذين الاسمين في الإصدارات الحديثة من نظام تشغيل الأيفون “أي أو إس”.

وكان اكتشاف هذه العمليات في هاتف عمر راضي، ثم في هاتف المعطي منجب لاحقاً، عاملاً حاسماً في التحقيقات المستمرة لمنظمة العفو الدولية، إذ اكتشفنا عمليات تحمل هذه الأسماء نفسها في أجهزة أفراد آخرين مستهدفين في مختلف أنحاء العالم.

3. عمليات بيغاسوس في أعقاب الاستغلال المحتمل للصور الفوتوغرافية في نظام أبل

في غضون التحقيقات التي قامت بها منظمة العفو الدولية في إطار مشروع بيغاسوس، اكتشفنا حالات إضافية سُجِّلت فيها عملية “بي إتش” bh المشار إليها آنفاً على الأجهزة المخترقة باستخدام شتى المسارات الهجومية (attack vectors).

ففي إحدى الحالات، تعرض هاتف محامٍ حقوقي فرنسي (الرمز الشفري: FRHRL1) للاختراق، وتم تنفيذ عملية bh بعد ثوانٍ من تسجيل تدفق للبيانات على الشبكة لأول مرة من خلال تطبيق عرض الصور الفوتوغرافية الخاص بنظام تشغيل الأيفون “أي أو إس” (com.apple.mobileslideshow). ومرة أخرى، إثر هجوم استغلالي ناجح، تم تعطيل نظام الإبلاغ عن الأعطال عن طريق تسجيل الملف التالي على الجهاز: com.apple.CrashReporter.plist.

| 2019-10-29 09:04:32 | العملية: mobileslideshow/com.apple.mobileslideshow first |

| 2019-10-29 09:04:58 | العملية: bh |

| 2019-10-29 09:05:08 | تعطيل نظام الإبلاغ عن الأعطال: com.apple.CrashReporter.plist |

| 2019-10-29 09:05:53 | العملية: mptbd |

وكانت المرة التالية والأخيرة التي سُجِّل فيها نشاط على الشبكة لتطبيق الصور الفوتوغرافية على نظام “أي أو إس” في 18 ديسمبر/كانون الأول 2019، وهنا أيضاً جاء ذلك قبيل تنفيذ عمليات خبيثة على الجهاز.

| 2019-12-18 08:13:33 | العملية: mobileslideshow/com.apple.mobileslideshow (آخر مرة) |

| 2019-12-18 08:13:47 | العملية: bh |

| 2019-12-18 11:50:15 | العملية: ckeblld |

وفي حالة منفصلة، اكتشفنا نمطاً مشابهاً لتفعيل تطبيق عرض الصور الفوتوغرافية ” mobileslideshow ” وعملية bh على جهاز الأيفون الخاص بصحفي فرنسي (الرمز الشفري: FRJRN1) في مايو/أيار 2020:

| 2020-05-24 15:44:21 | Process: mobileslideshow/com.apple.mobileslideshow first |

| 2020-05-24 15:44:39 | Process: bh |

| 2020-05-24 15:46:51 | Process: fservernetd |

| … | |

| 2020-05-27 16:58:31 | Process: mobileslideshow/com.apple.mobileslideshow last |

| 2020-05-27 16:58:52 | Process: bh |

| 2020-05-27 18:00:50 | Process: ckkeyrollfd |

ولم تتمكن منظمة العفو الدولية من اكتشاف الحمولات الشفرية المتعلقة بهذا الهجوم الاستغلالي، ولكنها تشتبه في أن يكون تطبيق الصور الفوتوغرافية التابع لنظام التشغيل “أي أو إس” أو خدمة فوتوستريم (Photostream) لتخزين الصور الفوتوغرافية قد استخدما في مراحل الهجوم الاستغلالي تمهيداً للاختراق ببرنامج بيغاسوس. ومن المحتمل أن يكون التطبيقان أنفسهما هدفاً للهجوم الاستغلالي، أو أنه قد أسيء استخدام وظائفهما في توجيه هجوم استغلالي للجهاز أقرب إلى النمط التقليدي عبر برنامج جافاسكريبت (JavaScript) أو المتصفح.

وكما يتضح من الجداول المدرجة أعلاه، فإن أسماء عمليات إضافية، مثل: mptbd و ckeblld و fservernetd و ckkeyrollfd تظهر بعد bh مباشرة. وكما هو الحال بالنسبة للعمليتين: fmld و pcsd، فإن منظمة العفو الدولية تعتقد أن هذه العمليات ترمز إلى حمولات شفرية إضافية تم تحميلها وتفعيلها بعد النجاح في اختراق الجهاز. وبالمضي قدماً في تحقيقاتنا، اكتشفنا العشرات من أسماء العمليات الخبيثة المرتبطة بعمليات الاختراق ببرنامج بيغاسوس.

أضف إلى ذلك أن منظمة العفو الدولية اكتشفت وجود نفس حساب الأي كلاود (iCloud) (خدمة التخزين السحابية التابعة لأبل): bogaardlisa803[@]gmail.com مسجلاً باعتباره مرتبطاً بخدمة الفوتوستريم com.apple.private.alloy.photostream على الجهازين كليهما. والظاهر أن إنشاء حسابات الأي كلاود خصيصا لعمليات الاختراق هو عنصر أساسي في المحاور المتعددة للهجوم “بدون نقر” اكتشفته منظمة العفو الدولية في العديد من حالات الأجهزة المخترقة التي عكفت المنظمة على تحليلها في الآونة الأخيرة.

4. الاستخدام الواسع النطاق للهجمات بدون نقر التي تستغل ثغرات مجهولة في برنامج المراسلة “أي مسج” (iMessage) خلال عام 2019

لقد ظلت الرسائل النصية القصيرة (SMS) التي تحمل وصلات خبيثة هي الحيلة المفضلة لعملاء مجموعة “إن إس أو” طيلة الفترة بين عامي 2016 و2018. ولكن يبدو أن استخدام هذه الرسائل أخذ يزداد ندرة شيئاً فشيئاً خلال السنوات الأخيرة؛ فكان اكتشاف هجمات الحقن الشبكي في المغرب مؤذناً بأن حيل المهاجمين قد بدأت فعلاً في التغير. ويُعدُّ أسلوب حقن شبكات الاتصال من المحاور الهجومية الفعالة والعالية الكفاءة بالقياس إلى تكلفتها، خاصة في الاستخدام المحلي في بلدان تخضع شركات تشغيل الهواتف فيها للسيطرة الحكومية. ولكن، إن كانت فعالية هذا الأسلوب تقتصر على شبكات الاتصال المحلية، فإن أسلوب استهداف أهداف أجنبية أو أفراد في مجتمعات الشتات قد تغير هو الآخر.

فاعتباراً من عام 2019، توالت التحديثات والتصحيحات للكم المتزايد من الثغرات ومواطن الضعف المكتشفة في نظام التشغيل “أي أو إس”، ولا سيما تلك المتعلقة بتطبيقي “أي مسج” (iMessage) وفيس تايم (FaceTime)، ويرجع الفضل في ذلك إلى جهود الباحثين المتخصصين الذين اكتشفوا تلك الثغرات، أو شركات بيع برمجيات الأمن السيبراني التي أبلغت عن هجمات استغلالية اكتُشفت في واقع الاستخدام الفعلي.

واستجابة لذلك، قامت منظمة العفو الدولية بتوسيع منهجيتها في التحليل التقني الجنائي لتشمل جمع أي آثار ذات صلة على تطبيقي أي مسج وفيس تايم؛ ويحتفظ نظام تشغيل “أي أو إس” بسجل لهويات أبل التي يطلع عليها كل تطبيق مثبت على الجهاز، في ملف من نوع pilst يوجد في الموقع التالي:

/private/var/mobile/Library/Preferences/com.apple.identityservices.idstatuscache.plist

كما يوجد هذا الملف عادةً في التخزين الاحتياطي المعتاد لبرنامج أي تيونز، ومن ثم يسهل استخلاصه دون الحاجة لتحرير الجهاز من قيود نظام التشغيل (jailbreak).

وكان لهذه السجلات دور حاسم في التحقيقات اللاحقة؛ فقد اكتشفنا في كثير من الحالات عمليات يُشتبه في ارتباطها ببرنامج بيغاسوس، تم تنفيذها في الأجهزة إثر عمليات بحث عن حسابات مريبة في تطبيق أي مسج؛ فعلى سبيل المثال، تم استخراج السجلات التالية من هاتف صحفي فرنسي (الرمز الشفري: FRJRN2):

| البحث عن: [email protected] باستخدام com.apple.madrid (iMessage) | |

| 2019-08-16 12:33:52 | البحث عن: bergers.o79@gmail\x00\x00om باستخدام com.apple.madrid (iMessage) |

| 2019-08-16 12:37:55 | إنشاء الملف التالي: Library/Preferences/com.apple.CrashReporter.plist داخل النطاق الجذري RootDomain |

| 2019-08-16 12:41:25 | إنشاء الملف التالي: Library/Preferences/roleaccountd.plist داخل النطاق الجذري RootDomain |

| 2019-08-16 12:41:36 | العملية: roleaccountd |

| 2019-08-16 12:41:52 | العملية: stagingd |

| 2019-08-16 12:49:21 | العملية: aggregatenotd |

وقد عثرت منظمة العفو الدولية على سجلات مماثلة أثناء تحليلها التقني الجنائي للعديد من الأجهزة المستهدفة، الأمر الذي يرجح أن تكون تلك الأجهزة قد استهدفت من قبل الجهة نفسها. وفضلاً عن ذلك، فإن العمليتين roleaccountd وstagingd تحدثان باطراد إلى جانب العمليات الأخرى.

فقد ظهرت السجلات التالية مثلاً على هاتف الأيفون الخاص بالصحفي المجري (الرمز الشفري HUJRN1):

| 2019-09-24 13:26:15 | البحث عن: [email protected] باستخدام com.apple.madrid (iMessage) |

| 2019-09-24 13:26:51 | البحث عن: [email protected] باستخدام com.apple.madrid (iMessage) |

| 2019-09-24 13:32:10 | العملية: roleaccountd |

| 2019-09-24 13:32:13 | العملية: stagingd |

وفي هذه الحالة، سُجِّلت أولى العمليات المريبة التي تمثل نشاطاً ما على الشبكة بعد خمس دقائق من أول عملية بحث.

وكان الملف com.apple.CrashReporter.plis موجوداً من قبل على الجهاز بعد عملية اختراق ناجحة جرت في السابق، ولم تُعاد كتابته.

ويظهر هاتف الأيفون الخاص بصحفي مجري آخر (الرمز الشفري: HUJRN2) عمليات بحث عن حسابات الأي مسج السابقة نفسها، إلى جانب عمليات أخرى عديدة، إضافة إلى العمليتين roleaccountd و stagingd:

| 2019-07-15 12:01:37 | البحث عن mailto:e\x00\[email protected] باستخدام com.apple.madrid (iMessage) |

| 2019-07-15 14:21:40 | العملية: accountpfd |

| 2019-08-29 10:57:43 | العملية: roleaccountd |

| 2019-08-29 10:57:44 | العملية: stagingd |

| 2019-08-29 10:58:35 | العملية: launchrexd |

| 2019-09-03 07:54:26 | العملية: roleaccountd |

| 2019-09-03 07:54:28 | العملية: stagingd |

| 2019-09-03 07:54:51 | العملية: seraccountd |

| 2019-09-05 13:26:38 | العملية: seraccountd |

| 2019-09-05 13:26:55 | العملية: misbrigd |

| 2019-09-10 06:09:04 | البحث عن: [email protected] باستخدام com.apple.madrid (iMessage) |

| 2019-09-10 06:09:47 | البحث عن: [email protected] باستخدام com.apple.madrid (iMessage) |

| 2019-10-30 14:09:51 | العملية: nehelprd |

ومن المثير للاهتمام الإشارة إلى أن الآثار التي استعادتها منظمة العفو الدولية عام 2019، وعمليات البحث على الأي مسج التي سُجِّلت قبيل تنفيذ عمليات مريبة كثيراً ما كانت تحتوي على حشو (padding) من ثنائيات البايت 0x00 في عنوان البريد الإلكتروني المسجل في ملف ذاكرة التخزين المؤقت لوضع الهوية (ID Status Cache).

5. استخدام خدمة أبل ميوزيك في اختراق الأجهزة ببرنامج بيغاسوس خلال عام 2020

في منتصف عام 2021، اكتشفت منظمة العفو الدولية حالة أخرى لصحفي مرموق متخصص في التحقيقات الصحفية من آذربيجان (الرمز الشفري: AZJRN1)، تعرض مراراً لهجمات “بلا نقر” باستخدام برنامج بيغاسوس خلال الفترة من عام 2019 إلى منتصف عام 2021.

ومرة أخرى، وجدنا نمطاً مشابهاً من الآثار التقنية الجنائية على الجهاز، في أعقاب أول هجوم استغلالي ناجح يُسجَّل على الجهاز:

| الملف: Library/Preferences/com.apple.CrashReporter.pl من النطاق الجذري (RootDomain). | |

| 2019-03-28 07:44:03 | الملف: Library/Preferences/roleaccountd.plist من النطاق الجذري (RootDomain). |

| 2019-03-28 07:44:14 | العملية: roleaccountd |

| 2019-03-28 07:44:14 | العملية: stagingd |

والأمر الذي يسترعي النظر هو أننا عثرنا على آثار تشير إلى استخدام أسلوب جديد في إصابة نظام “أي أو إس” التشغيلي بهدف اختراق هذا الجهاز؛ وبالفعل حدث اختراق ناجح للجهاز في 10 يوليو/تموز 2020:

| 2020-07-06 05:22:21 | البحث عن: f\x00\[email protected] باستخدام أي مسج (com.apple.madrid) |

| 2020-07-10 14:12:09 | طلب من بيغاسوس عبر تطبيق أبل ميوزيك: https://x1znqjo0x8b8j.php78mp9v.opposedarrangement[.]net:37271/afAVt89Wq/stadium/pop2.html?key=501_4&n= |

| 2020-07-10 14:12:21 | العملية: roleaccountd |

| 2020-07-10 14:12:53 | العملية: stagingd |

| 2020-07-13 05:05:17 | طلب من بيغاسوس عبر تطبيق أبل ميوزيك: https://4n3d9ca2st. php78mp9v.opposedarrangement[.]net:37891/w58Xp5Z/stadium/pop2.html?key=501_4&n=7 |

وقبيل إطلاق برنامج بيغاسوس على الجهاز، لاحظنا تدفقاً للبيانات على الشبكة عبر خدمة أبل ميوزيك؛ وتمكنا من استرجاع هذه الطلبات المرسلة عبر “بروتوكول نقل النصوص المترابطة”(طلبات إتش إتش بي بيHTTP) من أحد ملفات ذاكرة التخزين الشبكي المؤقت في الموقع التالي:

/private/var/mobile/Containers/Data/Application/D6A69566-55F7-4757-96DE-EBA612685272/Library/Caches/com.apple.Music/Cache.db

ولاسترجاع هذه البيانات قمنا بتحرير الجهاز من قيود نظام التشغيل (jailbreak).

وليس بوسع منظمة العفو الدولية التثبت عن طريق التحليل التقني الجنائي مما إذا كان تطبيق أبل ميوزيك قد استُهدف هو ذاته لهجوم استغلالي بهدف إيصال الشفرة الخبيثة الأولية أو أنه، عوضاً عن ذلك، قد أسيء استخدامه في إطار محاولة للانفلات مما يُعرف باسم “صندوق الرمل” (sandbox) وتصعيد الامتيازات التي تتيح إحكام السيطرة على الجهاز. وقد أظهرت أبحاث أجريت مؤخراً أن التطبيقات المدمجة في نظام أبل مثل تطبيق “متجر أي تيونز” (iTunes Store) يمكن إساءة استخدامها بغية تنفيذ هجوم استغلالي يستهدف متصفح سفاري أثناء الانفلات من قيود “صندوق الرمل” في تطبيق سفاري.

ولكن أهم ما في هذا الأمر هو أن طلب الإتش إتش بي بي المرسل عبر تطبيق أبل ميوزيك يشير إلى النطاق opposedarrangement[.]net ، الذي تبين لنا من قبل أنه تابع للبنية التحتية لشبكة بيغاسوس التابعة لمجموعة “إن إس أو”. ويطابق هذا النطاق البصمة المميزة التي حددناها أثناء ما قمنا به من عمليات البحث خلال شبكة الإنترنت في أعقاب اكتشافنا لهجمات الحقن الشبكي في المغرب (انظر القسم التاسع).

وفضلاً عن ذلك، فإن هذه المواقع الشبكية (URLs) تظهر السمات الغريبة التي تتميز بها سائر المواقع التي تبين لنا أنها استخدمت في هجمات بيغاسوس على مر السنين، وهو ما نوضحه في القسم التالي.

6. ميغالودون (Megalodon): عودة الهجمات الاستغلالية “بدون نقر” عبر تطبيق أي مسج (iMessage) خلال عام 2021

أظهر التحليل الذي أجرته منظمة العفو الدولية على عدة أجهزة آثار هجمات مشابهة لتلك التي لاحظناها عام 2019؛ وكان أحدثها في يوليو/تموز 2021، وتعتقد منظمة العفو الدولية أن إيصال برنامج بيغاسوس للأجهزة يتم حالياً عبر هجمات استغلالية بلا نقر لا تزال فعالة في أحدث إصدار متاح من نظام “أي أو إس” حتى وقت كتابة هذا التقرير (يوليو/تموز 2021).

فعند تحليلنا لهاتف الأيفون الخاص بمحامٍ حقوقي فرنسي (الرمز الشفري: FRHRL2)، لاحظنا عملية بحث عن حساب مشبوه على تطبيق أي مسج غير معروف لصاحب الهاتف المستهدف، يعقبه طلب إتش إتش بي بي (HTTP) من خلال العملية التالية: com.apple.coretelephony؛ وهي واحدة من مكونات نظام “أي أو إس” التشغيلي تستخدم في جميع المهام المتعلقة بالاتصال الهاتفي، والأرجح أنها من بين المكونات التي تم استغلالها في هذا الهجوم. واكتشفنا آثار طلب الإتش إتش بي بي (HTTP) في ملف تخزين مؤقت موجود بالموقع التالي: /private/var/wireless/Library/Caches/com.apple.coretelephony/Cache.db ، يحتوي على البيانات الوصفية (metadata) المتعلقة بالطلب والاستجابة. وقد أرسل الهاتف معلومات عن الجهاز، من بينها طرازه (أيفون 7)، ورقم تحديث (build number) نظام “أي أو إس” 18C66 (الإصدار 14.3)، إلى خدمة تتصدرها شبكة أمازون كلاود فرونت (Amazon CloudFront)، الأمر الذي يوحي بأن مجموعة “إن إس أو” قد تحولت إلى استخدام خدمات أمازون الشبكية (AWS services) خلال الأشهر الأخيرة؛ وتجدر الإشارة إلى أنه عندما وقع هذا الهجوم لم يكن قد مضى سوى أسبوعين على صدور أحدث إصدار لنظام “أي أو إس”، وهو الإصدار 14.4.

| التاريخ (التوقيت العالمي المنسق) | الحدث |

| 2021-02-08 10:42:40 | البحث عن: [email protected] باستخدام أي مسج (com.apple.madrid). |

| 2021-02-08 11:27:10 | طلب HTTP بواسطة العملية: com.apple.coretelephony إلى: https://d38j2563clgblt.cloudfront[.]net/fV2GsPXgW//stadium/megalodon?m=iPhone9,1&v=18C66 |

| 2021-02-08 11:27:21 | العملية: gatekeeperd |

| 2021-02-08 11:27:22 | طلب HTTP بواسطة العملية: gatekeeperd إلى: https://d38j2563clgblt.cloudfront.net/fV2GsPXgW//stadium/wizard/01-00000000 |

| 2021-02-08 11:27:23 | العملية: gatekeeperd: |

ويحتوي ملف التخزين المؤقت Cache.db الخاص بالعملية com.apple.coretelephony على تفاصيل الاستجابة لطلب الإتش إتش بي بي (HTTP)، التي بدت على هيئة تنزيل لبيانات ثنائية حجمها 250 كيلوبايت. بل إننا عثرنا على بيانات ثنائية تم تنزيلها في المجلد الفرعي fsCachedData، ولكنها كانت مشفرة للأسف. وتعتقد منظمة العفو الدولية أن هذه البيانات هي الحمولة الشفرية التي تم إطلاقها تحت اسم gatekeeperd.

وفي وقت لاحق، قامت منظمة العفو الدولية بتحليل هاتف الأيفون الخاص بصحفي (الرمز الشفري: MOJRN1)، فوجدت سجلات مشابهة إلى حد كبير؛ وقد تعرض هذا الجهاز لهجوم استغلالي تكرر عدة مرات بين فبراير/شباط وأبريل/نيسان 2021، على مدى الإصدارات المتتالية لنظام “أي أو إس”. وأظهرت أحدث هذه المحاولات المؤشرات التالية لاختراق الجهاز:

| التاريخ (التوقيت العالمي المنسق) | الحدث |

| 2021-04-02 10:15:38 | البحث عن: [email protected] باستخدام أي مسج (com.apple.madrid) |

| 2021-04-02 10:36:00 | طلب HTTP بواسطة العملية: com.apple.coretelephony إلى: https://d38j2563clgblt.cloudfront[.]net/dMx1hpK//stadium/megalodon?m=iPhone8,1&v=18D52&u=[REDACTED] |

| 2021-04-02 10:36:08 | طلب HTTP بواسطة العملية: PDPDialogs إلى: https://d38j2563clgblt.cloudfront[.]net/dMx1hpK//stadium/wizard/ttjuk |

| 2021-04-02 10:36:16 | طلب HTTP بواسطة العملية: PDPDialogs إلى: https://d38j2563clgblt.cloudfront[.]net/dMx1hpK//stadium/wizard/01-00000000 |

| 2021-04-02 10:36:16 | طلب HTTP بواسطة العملية: com.apple.coretelephony إلى: https://d38j2563clgblt.cloudfront[.]net/dMx1hpK//stadium/wizard/cszjcft=frzaslm |

| 2021-04-02 10:36:35 | العملية: gatekeeperd |

| 2021-04-02 10:36:45 | العملية: rolexd |

وكما يتضح مما سبق، فإن نفس حساب الأي مسج الذي لوحظ وجوده في الحالة السابقة التي لا تمت بصلة لهذه الحالة، قد استُخدم في الهجوم الاستغلالي والاختراق بعد عدة أشهر. وجرى اتصال بنفس الموقع في خدمة شبكة أمازون كلاود فرونت (Amazon CloudFront) من خلال العملية: com.apple.coretelephony ، وأدت العمليات الإضافية التي تم تفعيلها إلى تنزيل وإطلاق عناصر خبيثة إضافية.

ويشير التسجيل الأولي إلى أن الهاتف المخترق، وهو من طراز أيفون 6 إس، كان وقت الهجوم يعمل بإصدار 14.4 من نظام “أي أو إس” (رقم تحديث النظام: 18D52)؛ ورغم أن الإصدارين 14.4.1 و14.4.2 من نظام “أي أو إس” كانا متاحين آنذاك، فإنهما لم يعالجا سوى ثغرات في محرك المتصفح “ويب كيت” (WebKit)، ومن ثم يجوز لنا القول بأن الثغرة التي تم استغلالها في هذه الهجمات عن طريق أي مسج (iMessage) هي ثغرة برمجية مجهولة في نظام التشغيل، أي لم تكن شركة أبل تفطن إليها آنذاك (0-Day Vulnerability).

وتجدر الإشارة إلى أننا وجدنا اسم العملية msgacntd ضمن العديد من أسماء العمليات الأخرى الخبيثة التي لاحظنا أنها نُفِّذت في هذا الجهاز؛ وقد اكتشفنا هذه العملية كذلك في هاتف عمر راضي عام 2019، على نحو ما وثقناه في وقت سابق.

وفضلاً عن ذلك، فمن الجدير بالملاحظة أن المواقع الشبكية التي لاحظنا استخدامها في الهجمات على مدى السنوات الثلاث الماضية توحي بطائفة من الأنماط المطردة، وهو الأمر الذي يؤكد ما خلصت إليه منظمة العفو الدولية على ضوء تحليلها من أن المواقع الثلاثة هي في الواقع مكونات في البنية التحتية للهجمات التي يشنها عملاء مجموعة “إن إس أو” باستخدام برنامج بيغاسوس. فالهجوم باستخدام أبل ميوزيك الذي يعود إلى عام 2020، يظهر نفس المستوى الرابع من النطاق الفرعي في تكوينه، والارتفاع غير المألوف في رقم المنفذ (port number) الذي لوحظ في هجوم الحقن الشبكي عام 2019. كما أن كلا النطاقين: free247downloads[.]com و opposedarrangements[.]net يماثلان البصمة التي حددناها لناطق بيغاسوس في 4 (Pegasus V4).

أضف إلى ذلك أن ثمة نمطاً مميزاً يتسم به كل من الموقع الشبكي للهجوم باستخدام تطبيق أبل ميوزيك ومواقع هجوم ميغالادون عام 2021؛ فمسار المواقع في كلتا الحالتين تبدأ بمُعَرِّف عشوائي مرتبط بمحاولة الهجوم، تعقبه كلمة “stadium” (إستاد).

| الهجوم | الموقع الشبكي (URL) |

| حقن شبكي (2019) | https://2far1v4lv8.get1tn0w.free247downloads[.]com:31052/meunsnyse |

| هجوم عبر أبل ميوزيك (2020) | https://4n3d9ca2st.php78mp9v.opposedarrangement[.]net:37891/w58Xp5Z/stadium/pop2.html?key=501_4&n=7 |

| هجوم عبر أي مسج بدون نقر (2021) | https://d38j2563clgblt.cloudfront[.]net/dMx1hpK//stadium/wizard/ttjuk |

وقد أبلغت منظمة العفو الدولية شركة أمازون بهذه المعلومات، فأفادت الشركة بأنها “سارعت إلى إغلاق البنية التحتية والحسابات المعنية”. [2]

كما أظهر تحليل هاتف الأيفون 11 الخاص بناشط حقوقي فرنسي (الرمز الشفري: FRHRD1) عملية بحث بتطبيق أي مسج عن الحساب linakeller2203[@]gmail.com ، في 11 يونيو/حزيران 2021 وما أعقبه من عمليات خبيثة. وكان الهاتف يعمل بإصدار 14.4.2 من نظام “أي أو إس”، ثم تم تحديثه بإصدار 14.6 في اليوم التالي.

وفي الآونة الأخيرة، اكتشفت منظمة العفو الدولية أدلة على اختراق هاتف أيفون إكس آر لصحفي هندي (الرمز الشفري: INJRN1)، يعمل بإصدار 14.6 من نظام “أي أو إس” (آخر إصدار صدر حتى وقت كتابة هذا التقرير)، في 16 يونيو/حزيران 2021. وأخيراً، تأكدت منظمة العفو الدولية من وقوع اختراق مستمر لهاتف أيفون إكس لأحد النشطاء (الرمز الشفري: RWHRD1) في 24 يونيو/حزيران 2021، ويعمل أيضاً بإصدار 14.6 من نظام “أي أو إس”. ولم نتمكن من استخراج سجلات من قواعد بيانات التخزين المؤقت Cache.db، بسبب عدم قدرتنا على تحرير هذين الجهازين من قيود نظام التشغيل (jailbreak)، غير أن ثمة بيانات تشخيصية إضافية تم استخراجها من جهازي الأيفون، تظهر العديد من “الإشعارات الدافعة” (الملحَّة) (push notifications) على تطبيق أي مسج قبيل تنفيذ عمليات بيغاسوس.

واكتشفنا في جهاز ناشط رواندي (الرمز الشفري: RWHRD1) أدلة على وقوع العديد من الاختراقات الناجحة بدون نقر خلال شهري مايو/أيار ويونيو/حزيران 2021؛ وبوسعنا أن نرى مثالاً على هذه الاختراقات في 17 مايو/أيار 2021؛ فقد سُجِّل حساب غير مألوف على تطبيق أي مسج، ولم تمض دقائق معدودة حتى أنشئ على قرص الجهاز ما لا يقل عن 20 من كتل المرفقات (attachment chunks) عبر تطبيق أي مسج.

| التاريخ (التوقيت العالمي المنسق) | الحدث |

| 2021-05-17 13:39:16 | البحث عن حساب أي كلاود benjiburns8[@]gmail.com (أي مسج) |

| 2021-05-17 13:40:12 | الملف: /private/var/mobile/Library/SMS/Attachments/dc/12/DEAE6789-0AC4-41A9-A91C-5A9086E406A5/.eBDOuIN1wq.gif-2hN9 |

| 2021-05-17 13:40:21 | الملف: /private/var/mobile/Library/SMS/Attachments/41/01/D146B32E-CA53-41C5-BF61-55E0FA6F5FF3/.TJi3fIbHYN.gif-bMJq |

| … | … |

| 2021-05-17 13:44:19 | الملف: /private/var/mobile/Library/SMS/Attachments/42/02/45F922B7-E819-4B88-B79A-0FEE289701EE/.v74ViRNkCG.gif-V678 |

ولم تعثر منظمة العفو الدولية على أي أدلة على نجاح هجوم 17 مايو/أيار؛ أما الهجومان اللذان وقعا لاحقاً في 18 و23 يونيو/حزيران فقد كانا ناجحين، ومكنَّا الحمولات الشفرية لبيغاسوس من اختراق الجهاز.

وفي أول الأمر، تلقى الجهاز العديد من الإشعارات الدافعة عبر تطبيق أي مسج (com.apple.madrid)، ثم سُجِّلت كتل الملفات المرفقة على قرص الجهاز؛ ويوضح الجدول التالي عينة من الملفات المرفقة الثماني والأربعين التي عُثر عليها في نظام الملفات.

| التاريخ (التوقيت العالمي المنسق) | الحدث |

| 2021-06-23 20:45:00 | 8 إشعارات دافعة عبر تطبيق أي مسج (com.apple.madrid) |

| 2021-06-23 20:46:00 | 46 إشعاراً دافعاً عبر تطبيق أي مسج (com.apple.madrid) |

| 2021-06-23 20:46:19 | الملف: /private/var/tmp/com.apple.messages/F803EEC3-AB3A-4DC2-A5F1-9E39D7A509BB/.cs/ChunkStoreDatabase |

| 2021-06-23 20:46:20 | الملف: /private/var/mobile/Library/SMS/Attachments/77/07/4DFA8939-EE64-4CB5-A111-B75733F603A2/.8HfhwBP5qJ.gif-u0zD |

| … | … |

| 2021-06-23 20:53:00 | 17 إشعاراً دافعاً عبر تطبيق أي مسج (com.apple.madrid) |

| 2021-06-23 20:53:54 | الملف: /private/var/tmp/com.apple.messages/50439EF9-750C-4449-B7FC-851F28BD3BD3/.cs/ChunkStoreDatabase |

| 2021-06-23 20:53:54 | الملف: /private/var/mobile/Library/SMS/Attachments/36/06/AA10C840-1776-4A51-A547-BE78A3754773/.7bb9OMWUa8.gif-UAPo |

| 2021-06-23 20:54:00 | 54 إشعاراً دافعاً عبر تطبيق أي مسج (com.apple.madrid) |

وقع عطل لإحدى العمليات في الساعة 20:48:56، مما أدى إلى انطلاق عملية الإبلاغ عن عطل ReportCrash ، ولم يلبث أن أعقبها إعادة بدء العديد من العمليات المتعلقة بتطبيق أي مسج:

| التاريخ (التوقيت العالمي المنسق) | الحدث |

| 2021-06-23 20:48:56 | العملية رقم 1192، واسمها: ReportCrash |

| 2021-06-23 20:48:56 | العملية رقم 1190، واسمها: IMTransferAgent |

| 2021-06-23 20:48:56 | العملية رقم 1153، واسمها: SCHelper |

| 2021-06-23 20:48:56 | العملية رقم 1151، واسمها: CategoriesService |

| 2021-06-23 20:48:56 | العملية رقم 1147، واسمها: MessagesBlastDoorService |

| 2021-06-23 20:48:56 | العملية رقم 1145، واسمها: NotificationService |

ولم تمض خمس دقائق حتى وقعت مجموعة ثانية من الأعطال وإعادة بدء العمليات؛ وبدأت عملية الإبلاغ عن عطل ReportCrash بالتزامن مع عمليات تتعلق بتحليل محتوى رسائل أي مسج، وبالصور الرمزية المخصصة في أي مسج (iMessage custom avatars)

| التاريخ (التوقيت العالمي المنسق) | الحدث |

| 2021-06-23 20:54:16 | العملية رقم 1280، واسمها: ReportCrash |

| 2021-06-23 20:54:16 | العملية رقم 1278، واسمها: IMTransferAgent |

| 2021-06-23 20:54:16 | العملية رقم 1266، واسمها: com.apple.WebKit.WebContent |

| 2021-06-23 20:54:16 | العملية رقم 1263، واسمها: com.apple.accessibility.mediaac |

| 2021-06-23 20:54:16 | العملية رقم 1262، واسمها: CategoriesService |

| 2021-06-23 20:54:16 | العملية رقم 1261، واسمها: com.apple.WebKit.Networking |

| 2021-06-23 20:54:16 | العملية رقم 1239، واسمها: avatarsd |

ولم يلبث أن نجح الهجوم الاستغلالي في الساعة 20:54؛ ومن الملاحظ أن العملية com.apple.coretelephony أحدثت طلباً على الشبكة أدى إلى تعديل ملف التخزين المؤقت Cache.db ؛ ويتطابق هذا مع السلوك الذي لاحظته منظمة العفو الدولية في سائر الهجمات بدون نقر باستخدام برنامج بيغاسوس خلال عام 2021.

| التاريخ (التوقيت العالمي المنسق) | الحدث |

| 2021-06-23 20:54:35 | الملف: /private/var/wireless/Library/Caches/com.apple.coretelephony/Cache.db-shm |

| 2021-06-23 20:54:35 | الملف: /private/var/wireless/Library/Caches/com.apple.coretelephony/fsCachedData/3C73213F-73E5-4429-AAD9-0D7AD9AE83D1 |

| 2021-06-23 20:54:47 | الملف: /private/var/root/Library/Caches/appccntd/Cache.db |

| 2021-06-23 20:54:53 | الملف: /private/var/tmp/XtYaXXY |

| 2021-06-23 20:55:08 | الملف: /private/var/tmp/CFNetworkDownload_JQeZFF.tmp |

| 2021-06-23 20:55:09 | الملف: /private/var/tmp/PWg6ueAldsvV8vZ8CYpkp53D |

| 2021-06-23 20:55:10 | الملف: /private/var/db/com.apple.xpc.roleaccountd.staging/otpgrefd |

| 2021-06-23 20:55:10 | الملف: /private/var/tmp/vditcfwheovjf/kk |

| 2021-06-23 20:59:35 | العملية: appccntd |

| 2021-06-23 20:59:35 | العملية: otpgrefd |

وأخيراً، كشف تحليل هاتف أيفون 12 الخاص بصحفي هندي (الرمز الشفري: INJRN2)، عن مؤشرات تدل على تعرضه هو الآخر لاختراق ناجح، وهو هاتف مزود بكامل التحديثات التصحيحية، ويعمل بالإصدار 14.6 من نظام “أي أو إس”. وهذه الاكتشافات الحديثة للاختراقات تشير إلى قدرة عملاء مجموعة “إن إس أو” في الوقت الراهن على اختراق جميع الأطرزة الحديثة من هواتف أيفون والإصدارات الحديثة من نظام “أي أو إس”.

وقد قدمنا هذه المعلومات لشركة أبل، فأبلغتنا بأنها تحقق في الأمر. [3]

7. محاولات غير كاملة لإخفاء أدلة الاختراق

تبين من العديد من هواتف الأيفون التي فحصتها منظمة العفو الدولية أن برنامج بيغاسوس بدأ مؤخراً في التلاعب بقواعد البيانات والسجلات في نظام تشغيل الهواتف المخترقة بهدف إخفاء آثار الاختراق، وعرقلة جهود البحث والتحقيق التي تقوم بها منظمة العفو الدولية وغيرها من المحققين.

ومما يستوقف النظر أن هذا التلاعب يتجلى بوضوح عند التحقق من اتساق السجلات المتبقية في اثنتين من قواعد بيانات إس كيو لايت (SQLite)، وهما DataUsage.sqlite و netusage.sqlite؛ فقد حذف بيغاسوس أسماء العمليات الخبيثة من جدول ZPROCESS في قاعدة البيانات DataUsage، ولكنه لم يحذف البيانات المناظرة في جدول ZLIVEUSAGE. ومن المعلوم أن جدول ZPROCESS يخزن صفوفاً تحتوي على أرقام هوية العمليات وأسمائها. أما جدول ZLIVEUSAGE، فهو يتضمن صفاً لكل عملية جارية يسجل فيه حجم البيانات المنقولة والرقم المميز للعملية المناظر للبيانات الواردة في جدول ZPROCESS. ومثل هذه التضاربات في البيانات المسجلة قد تكون مفيدة في تحديد أزمنة الاختراق على وجه الترجيح. وقد اكتشفت دلائل إضافية على الاختراق ببرنامج بيغاسوس في جميع الأجهزة التي لوحظ فيها هذا الشذوذ في اتساق البيانات؛ ولم يُلحظ مثل هذا التضارب في أي من أجهزة الأيفون “النظيفة” التي قامت منظمة العفو الدولية بتحليلها.

ولئن كان معظم السجلات الأخيرة يجري حذفها الآن من قواعد البيانات المذكورة، فمن الممكن أيضاً استرجاع بقايا أي عمليات تم تنفيذها مؤخراً من سجلات إضافية للبيانات التشخيصية على نظام التشغيل.

فعلى سبيل المثال، أمكن استرجاع السجلات التالية من هاتف أحد المدافعين عن حقوق الإنسان (الرمز الشفري: RWHRD1):

| التاريخ (التوقيت العالمي المنسق) | الحدث |

| 2021-01-31 23:59:02 | العملية: libtouchregd (PID 7354) |

| 2021-02-21 23:10:09 | العملية: mptbd (PID 5663) |

| 2021-02-21 23:10:09 | العملية: launchrexd (PID 4634) |

| 2021-03-21 06:06:45 | العملية: roleaboutd (PID 12645) |

| 2021-03-28 00:36:43 | العملية: otpgrefd (PID 2786) |

| 2021-04-06 21:29:56 | العملية: locserviced (PID 5492) |

| 2021-04-23 01:48:56 | العملية: eventfssd (PID 4276) |

| 2021-04-23 23:01:44 | العملية: aggregatenotd (PID 1900) |

| 2021-04-28 16:08:40 | العملية: xpccfd (PID 1218) |

| 2021-06-14 00:17:12 | العملية: faskeepd (PID 4427) |

| 2021-06-14 00:17:12 | العملية: lobbrogd (PID 4426) |

| 2021-06-14 00:17:12 | العملية: neagentd (PID 4423) |

| 2021-06-14 00:17:12 | العملية: com.apple.rapports.events (PID 4421) |

| 2021-06-18 08:13:35 | العملية: faskeepd (PID 4427) |

| 2021-06-18 15:31:12 | العملية: launchrexd (PID 1169) |

| 2021-06-18 15:31:12 | العملية: frtipd (PID 1168) |

| 2021-06-18 15:31:12 | العملية: ReminderIntentsUIExtension (PID 1165) |

| 2021-06-23 14:31:39 | العملية: launchrexd (PID 1169) |

| 2021-06-23 20:59:35 | العملية: otpgrefd (PID 1301) |

| 2021-06-23 20:59:35 | العملية: launchafd (PID 1300) |

| 2021-06-23 20:59:35 | العملية: vm_stats (PID 1294) |

| 2021-06-24 12:24:29 | العملية: otpgrefd (PID 1301) |

كما أن ملفات سجل نظام التشغيل تظهر موقع الملفات الثنائية الخاصة ببرنامج بيغاسوس على قرص التخزين في الجهاز؛ وتطابق أسماء هذه الملفات ما لاحظناه باطراد في سجلات تنفيذ العمليات التي أوردناها آنفاً. وتوجد هذه الملفات الثنائية داخل المجلد:

/private/var/db/com.apple.xpc.roleaccountd.staging/

وهو أمر يتمشى مع النتائج التي خلص إليها “مختبر المواطن” في تقريره الصادر في ديسمبر/كانون الأول 2020.

|

/private/var/db/com.apple.xpc.roleaccountd.staging/launchrexd/EACA3532-7D15-32EE-A88A-96989F9F558A |

ويبدو من تحقيقات منظمة العفو الدولية، ومما تلقيناه من معلومات ثانوية تؤيدها، أن برنامج بيغاسوس لم يعد يحتفظ بوجوده على الأجهزة التي تعمل بنظام “أي أو إس”. ومن ثم فلم يعد بالإمكان استرجاع الحمولات الشفرية المرتبطة بهذه العمليات من نظام الملفات “غير المتطايرة” (المستديمة) (non-volatile)؛ وعوضاً عن ذلك، يتعين تحرير الجهاز من قيود نظام التشغيل (jailbreak) بدون إعادة تشغيله، ثم محاولة استخراج الحمولات الشفرية من الذاكرة.

8. عمليات بيغاسوس متنكرة على هيئة خدمات لنظام التشغيل “أي أو إس”

خلال العديد من التحليلات التقنية الجنائية التي أجرتها منظمة العفو الدولية على الأجهزة في مختلف أنحاء العالم، اكتشفنا مجموعة متسقة من أسماء العمليات الخبيثة التي نُفّذت في الأجهزة المخترقة؛ ولئن كان بعض هذه العمليات، مثل عملية بي إتش bh، مقصوراً على مسار معين من المسارات الهجومية، فإن معظم أسماء عمليات بيغاسوس قد صيغت على نحو يوهم بأنها عمليات عادية مشروعة لنظام التشغيل “أي أو إس”، ومن المحتمل أن يكون الهدف من وراء ذلك هو التمويه على المحققين الذين يفحصون السجلات وخداعهم.

وهناك العديد من أسماء هذه العمليات التمويهية التي تشبه أسماء عمليات ثنائية طبيعية لنظام “أي أو إس”:

| اسم عملية بيغاسوس | اسم العملية الثنائية الأصلية لنظام “أي أو إس” |

| ABSCarryLog | ASPCarryLog |

| aggregatenotd | aggregated |

| ckkeyrollfd | ckkeyrolld |

| com.apple.Mappit.SnapshotService | com.apple.MapKit.SnapshotService |

| com.apple.rapports.events | com.apple.rapport.events |

| CommsCenterRootHelper | CommCenterRootHelper |

| Diagnostic-2543 | Diagnostic-2532 |

| Diagnosticd | Diagnostics |

| eventsfssd | fseventsd |

| fmld | fmfd |

| JarvisPluginMgr | JarvisPlugin |

| launchafd | launchd |

| MobileSMSd | MobileSMS |

| nehelprd | nehelper |

| pcsd | com.apple.pcs |

| PDPDialogs | PPPDialogs |

| ReminderIntentsUIExtension | RemindersIntentsUIExtension |

| rlaccountd | xpcroleaccountd |

| roleaccountd | xpcroleaccountd |

ويمكن الاطلاع على قائمة أسماء العمليات التي نعتقد أنها ذات صلة بهجمات بيغاسوس، ضمن سائر مؤشرات الاختراق، في صفحتنا على الإنترنت GitHub.

9. اكتشاف البنية التحتية لهجمات بيغاسوس على مر السنين

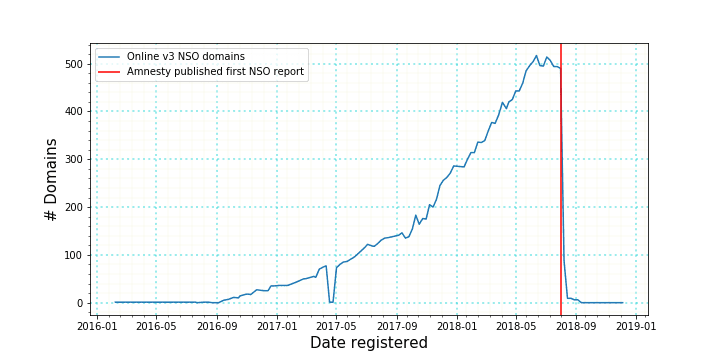

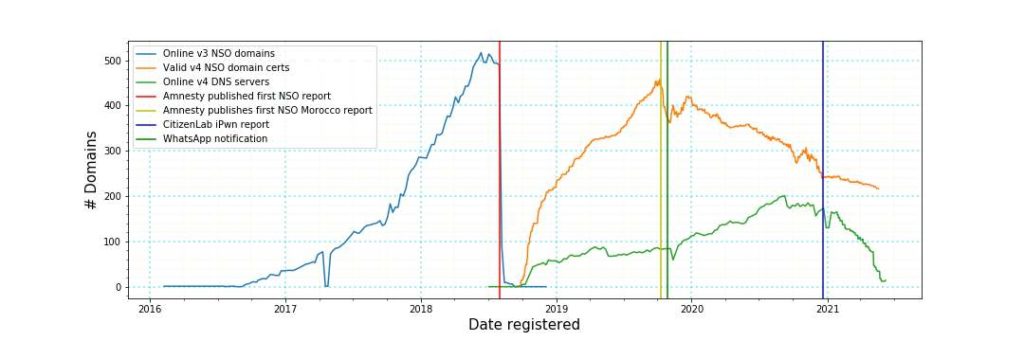

شهدت مجموعة أسماء النطاقات والخوادم والبنية التحتية المستخدمة في إيصال وجمع البيانات من برنامج بيغاسوس التجسسي لمجموعة “إن إس أو” العديد من التطورات منذ أن كشف مختبر المواطن النقاب عنها لأول مرة عام 2016. ففي أغسطس/آب 2018، أصدرت منظمة العفو الدولية تقريراً بعنوان: “استهداف منظمة العفو الدولية بحملة تجسس تزودها شركة استخبارات“، وصفت فيه استهداف أحد موظفي المنظمة ومدافع سعودي عن حقوق الإنسان. وفي هذا التقرير، أوردت منظمة العفو الدولية مقتطفاً يتضمن أكثر من 600 من أسماء النطاقات المرتبطة بالبنية التحتية لهجوم مجموعة “إن إس أو”؛ ثم نشرت المنظمة القائمة الكاملة للنطاقات في أكتوبر/تشرين الأول 2018. ونشير إلى هذه النطاقات في التقرير الحالي باسم “الإصدار 3” (Version 3) من شبكة بيغاسوس.

وقد استخدمت البنية التحتية للطراز 3 شبكة من الخوادم الافتراضية الخاصية (VPS) والخوادم المخصصة؛ وكل خادوم لتثبيت بيغاسوس أو خادوم للقيادة والسيطرة (Command-and-Control) يحتوي على خادوم شبكة (web server) على رقم المنفذ 443، يتميز بنطاق فريد وشهادة بروتوكول “طبقة النقل الآمنة” (TLS)؛ ومن ثم تقوم هذه الخوادم الطرفية (edge servers) بإجراء اتصالات بالوكالة عبر سلسلة من الخوادم تطلق عليها مجموعة “إن إس أو” اسم ” “شبكة بيغاسوس للإرسال المُخفي للهوية” (Pegasus Anonymizing Transmission Network).

وقد تسنى لنا تحديد بصمتين للمجموعة المميزة من اللوغاريتمات الشفرية الخاصة ببروتوكول “طبقة النقل الآمنة” (TLS) التي تدعمها هذه الخوادم. وأسلوب تحديد البصمة الرقمية مشابه من الناحية النظرية لأسلوب جيه إيه 3 إس (JA3S) لتحديد البصمة الذي نشره فريق سيلز فورس عام 2019؛ وباستخدام هذا الأسلوب لتحديد البصمة الرقمية، أجرى المختبر الأمني لدى منظمة العفو الدولية بحثاً استقصائياً على الإنترنت لاكتشاف حالات الإصابة ببرنامج بيغاسوس أو تثبيته على الأجهزة، وخوادم السيطرة والتحكم المستخدمة خلال صيف عام 2018.

وقد وقعت مجموعة “إن إس أو” في أخطاء أمنية تشغيلية بالغة الأهمية أثناء إنشاء البنية التحتية للإصدار 3 من البرنامج؛ فقد عادت إلى استخدام نطاقين من شبكة الإصدار 2 السابق في شبكة الإصدار 3 الجديد؛ وهذان النطاقان هما: pine-sales[.]com وecommerce-ads[.]org ؛ وكان “مختبر المواطن” قد اكتشفهما من قبل. وقد مكّنت هذه الأخطاء منظمة العفو الدولية من اكتشاف الصلة بين محاولة الهجوم على زميلنا وبرنامج بيغاسوس لمجموعة “إن إس أو”؛ وكان “مختبر المواطن” قد تحقق من هذه الصلة على حدة في تقريره الصادر عام 2018.

وسرعان ما قامت مجموعة “إن إس أو” بإغلاق الكثير من خوادم الإصدار 3 من برنامجها بعيد نشر تقارير منظمة العفو الدولية و”مختبر المواطن” في 1 أغسطس/آب 2018.

9.1 محاولات أخرى من مجموعة “إن إس أو” لإخفاء بنيتها التحتية

في أغسطس/آب 2019، اكتشفت منظمة العفو الدولية حالة أخرى لاستخدام أدوات مجموعة “إن إس أو” في استهداف أحد المدافعين عن حقوق الإنسان في المغرب هذه المرة. فقد تعرض المعطي منجب لهجمات برسائل نصية قصيرة تتضمن وصلات للإصدار 3 من بيغاسوس.

وأخضعت منظمة العفو الدولية هاتف الأيفون الخاص به لتحليل تقني جنائي، كما أوضحنا آنفاً؛ فكشف هذا التحليل عن عمليات إعادة توجيه غلى اسم نطاق جديد، وهو: free247downloads.com. وبدت هذه الوصلات مشابهة إلى حد مثير للريبة لوصلات الاختراق التي سبق لمجموعة “إن إس أو” استخدامها.

وتأكدت منظمة العفو الدولية من صلة هذا النطاق بمجموعة “إن إس أو”، من خلال فحص الآثار المميزة التي خلفها بيغاسوس على الجهاز بعيد فتح وصلة الإنترنت التي أدت إلى إصابة الجهاز. وباكتشاف هذا النطاق الجديد صار بمقدورنا البدء في استجلاء ملامح البنية التحتية للإصدار 4 من برنامج بيغاسوس.

وقامت مجموعة “إن إس أو” بإعادة هيكلة داخلية لبنيتها التحتية بهدف استحداث طبقات إضافية تضفي المزيد من التعقيد على أي محاولة لاكتشافها؛ ورغم ذلك، فقد أصبح بوسعنا الآن تمييز أربعة خوادم على الأقل تستخدم في كل سلسلة من سلاسل الاختراق.

| نطاق التثبت: Validation domain: https://baramije[.]net/[ALPHANUMERIC STRING] نطاق الاستغلال: Exploit domain: https://[REDACTED].info8fvhgl3.urlpush[.]net:30827/[SAME ALPHANUMERIC STRING] |

- خادوم للتثبت: الخطوة الأولى هي موقع على الإنترنت رأيناه موجوداً لدى مقدمي خدمات استضافة المواقع المشتركة؛ وكثيراً ما كان هذا الموقع يشغل تطبيقاً عشوائياً، بل أحياناً غامضاً، من تطبيقات “بي إتش بي” (PHP) أو نظام إدارة المحتوى (CMS). وتعتقد منظمة العفو الدولية أن هذه محاولة لجعل النطاقات أعصى على التمييز.

ويقوم خادوم التثبت بفحص الطلب القادم؛ فإذا كان له موقع على الإنترنت (URL) صحيح ولا يزال نشطاً، يقوم خادوم التثبت بإعادة توجيه الضحية إلى نطاق الخادوم الاستغلالي الحديث الإنشاء. أما إذا كان الموقع الشبكي (URL) أو الجهاز غير صحيح، فإنه يعيد توجيه الضحية إلى موقع تمويهي مشروع؛ وأي عابر سبيل أو زاحف على شبكة الإنترنت لن يرى سوى الموقع التمويهي PHP أو CMS. - خادوم نظام أسماء النطاقات (DNS) المسبب للاختراق: الظاهر أن مجموعة “إن إس أو” أصبحت الآن تستخدم نطاقاً فرعياً فريداً لكل محاولة للهجوم الاستغلالي؛ وكل من هذه النطاقات الفرعية يتم توليده ولا يستخدم إلا لفترة زمنية وجيزة، وهو الأمر الذي يمنع الباحثين من العثور على موقع الخادوم المستخدم في الهجوم الاستغلالي بناء على السجلات التاريخية للجهاز.

ولترجمة هذه النطاقات الفرعية بصورة دينامية إلى عناوين بروتوكول (IP) على الإنترنت، استخدمت مجموعة “إن إس أو” خادوماً مخصصاً لنظام أسماء النطاقات (DNS) تحت نطاق فرعي لكل نطاق يحتوي على المحتوى الخبيث. كما أنها حصلت على شهادة بروتوكول تشفير أمني (TLS) شاملة تصلح لكل نطاق فرعي يتم توليده، من قبيل:

*.info8fvhgl3.urlpush[.]net or *.get1tn0w.free247downloads[.]com

3. خادوم تثبيت بيغاسوس: لكي يتسنى لمجموعة “إن إس أو” إيصال الحمولة الشفرية الخبيثة الحقيقية إلى هدفها، فإنها بحاجة لخادوم في مكان ما على الإنترنت؛ وهنا أيضاً، اتخذت مجموعة “إن إس أو” خطوات لتجنب أي بحث استقصائي للإنترنت، وذلك بتشغيل خادوم للويب باستخدام رقم منفذ عشوائي مرتفع (port number).

ونفترض أن كل خادوم شبكي (webserver) هو جزء من الجيل الجديد المسمى “شبكة بيغاسوس للإرسال المُخفي للهوية” (Pegasus Anonymizing Transmission Network). وأغلب الظن أن أي أتصال بالخادوم المسبب للاختراق يتم بالوكالة عبر البنية التحتية لبيغاسوس لدى العميل.

4. خادوم القيادة والسيطرة (Command and Control): في الأجيال السابقة من “شبكة بيغاسوس للإرسال المُخفي للهوية” (Pegasus Anonymizing Transmission Network)، استخدمت مجموعة “إن إس أو” نطاقات منفصلة للاختراق الأولي، ثم الاتصال ببرنامج التجسس لاحقاً. ويورد تقرير iPwn الصادر عن “مختبر المواطن” أدلة على أن بيغاسوس يستخدم نطاقات منفصلة للقيادة والسيطرة أيضاً؛ وللتملص من أي محاولة لاكتشافه من خلال البحث في الشبكة، يجري برنامج بيغاسوس اتصالات مباشرة مع خوادم القيادة والسيطرة التابعة له بدون إجراء بحث في نظام أسماء النطاقات (DNS) أولاً أو إرسال اسم النطاق في حيز “مؤشر اسم الخادوم” (SNI) في بروتوكول “طبقة النقل الآمنة” “تي إل إس” (TLS).

9.2 اكتشاف النطاقات الهجومية الأخرى لدى مجموعة “إن إس أو”

بدأت منظمة العفو الدولية بتحليل هيكل النطاقات المستخدمة في الاختراق وخوادم نظام أسماء النطاقات (DNS) المستخدمة في الهجمات التي استهدفت صحفيين ونشطاء مغاربة من المدافعين عن حقوق الإنسان.

وبناء على ما لدينا من معلومات عن النطاقات المستخدمة في هجمات المغرب، فقد وضعنا بصمة رقمية استطعنا من خلالها التعرف على 201 من نطاقات التثبيت التابعة لبيغاسوس التي تتألف من بنية تحتية كانت نشطة أثناء الاستقصاء الأولي؛ وتشمل هذه المجموعة من النطاقات كلاً urlpush[.]net من و free247downloads[.]com .

وحددت منظمة العفو الدولية 500 نطاق إضافي من خلال عمليات الاستقصاء التالية للشبكة، ومن خلال استقراء أنماط تسجيل النطاق وإصدار شهادات بروتوكول تي إل إس (TLS)، وتكوين النطاق التي تضاهي المجموعة الأولية من النطاقات البالغ عددها 201.

وتعتقد منظمة العفو الدولية أن هذا يمثل شطراً كبيراً من البنية التحتية لهجمات الإصدار 4 لمجموعة “إن إس أو”؛ ومن ثم فإننا ننصح المجتمع المدني والمؤسسات الإعلامية بفحص قياساتها الشبكية أو سجلات نظام أسماء النطاقات (DNS) لديها، أو كليهما، بحثاً عن أي آثار لهذه الدلائل على حدوث اختراق لأجهزتها.

9.3 المعلومات الممكن استخلاصها من البنية التحتية لبرنامج بيغاسوس التابع لمجموعة “إن إس أو”

يوضح الجدول التالي تطور البنية التحتية لبرنامج بيغاسوس التابع لمجموعة “إن إس أو” على مدى فترة أربع سنوات من عام 2016 حتى منتصف عام 2021. وقد أغلق جانب كبير من البنية التحتية للإصدار 3 في أغسطس/آب 2018، عقب صدور تقريرنا عن تعرض أحد موظفي العفو الدولية لهجوم تجسسي ببرنامج بيغاسوس. ومن ثم، تم إطلاق البنية التحتية للإصدار 4 من البرنامج تدريجياً بدءاً من سبتمبر/أيلول وأكتوبر/تشرين الأول 2018.

وسُجِّل عدد كبير من النطاقات الجديدة في نوفمبر/تشرين الثاني 2019 بعد أن أبلغ القائمون على تطبيق واتساب مستخدمي التطبيق عن استهداف مزعوم للتطبيق باستخدام بيغاسوس. وربما يكون هذا مؤشراً على نمط التعاقب الدوري في استخدام النطاقات الذي تلجأ إليه مجموعة “إن إس أو” بسبب التخوف من احتمال اكتشافها، أو بسبب اختلال بنيتها التحتية القائمة للاستضافة.

وقد بدأت البنية التحتية لخادوم نظام أسماء النطاقات (DNS) في الإصدار 4 من بيغاسوس في الاحتجاب عن الإنترنت في أوائل عام 2021، في أعقاب صدور تقرير iPwn لمختبر المواطن الذي كشف النقاب عن النطاقات المتعددة للإصدار 4 من برنامج بيغاسوس. وتعتقد منظمة العفو الدولية أن إغلاق البنية التحتية للإصدار 4 قد تزامن مع تحول مجموعة “إن إس أو” لاستخدام الخدمات السحابية من قبيل خدمة أمازون كلاود فرنت (Amazon CloudFront) في تفعيل المراحل المبكرة من هجماتها؛ فاستخدام هذه الخدمات السحابية يقي مجموعة “إن إس أو” من بعض أساليب الاستقصاء المسحي للإنترنت.

9.4 استضافة البنية التحتية الهجومية لبيغاسوس في أوروبا وأمريكا الشمالية في المقام الأول

تتألف البنية التحتية لبرنامج بيغاسوس التابع لمجموعة “إن إس أو” في المقام الأول من خوادم تستضيفها مراكز بيانات في دول أوروبية. ومن بين الدول التي تستضيف معظم خوادم النطاقات المستخدمة في هجمات الاختراق ألمانيا، والمملكة المتحدة، وسويسرا، وفرنسا، والولايات المتحدة.

| الدولة | عدد الخوادم في كل دولة |

| ألمانيا | 212 |

| بريطانيا | 79 |

| سويسرا | 36 |

| فرنسا | 35 |

| الولايات المتحدة | 28 |

| فنلندا | 9 |

| هولندا | 5 |

| كندا | 4 |

| أوكرانيا | 4 |

| سنغافورة | 3 |

| الهند | 3 |

| النمسا | 3 |

| اليابان | 1 |

| بلغاريا | 1 |

| ليثوانيا | 1 |

| البحرين | 1 |

ويوضح الجدول التالي عدد خوادم النطاقات (DNS) المستضافة واسم الجهة أو الشركة المقدمة لخدمة الاستضافة؛ ويتبين من الجدول أن معظم الخوادم مرتبطة بشركات الاستضافة الأمريكية ديجيتال أوشن (Digital Ocean)، ولينود (Linode)، وأمازون ويب سرفيسز (Amazon Web Services).

وتقدم العديد من هذه الشركات خدمة الاستضافة في مواقع جغرافية متعددة؛ فوفقاً لبيانات هذين الجدولين، يبدو أن مجموعة “إن أس أو” تستخدم في المقام الأول مراكز بيانات أوروبية تديرها شركات استضافة أمريكية في تفعيل جزء كبير من البنية التحتية الهجومية لعملائها.

| الشبكة | عدد الخوادم في كل شبكة |

| DIGITALOCEAN-ASN | 142 |

| Linode, LLC | 114 |

| AMAZON-02 | 73 |

| Akenes SA | 60 |

| UpCloud Ltd | 9 |

| Choopa | 7 |

| OVH SAS | 6 |

| Virtual Systems LLC | 2 |

| ASN-QUADRANET-GLOBAL | 1 |

| combahton GmbH | 1 |

| UAB Rakrejus | 1 |

| HZ Hosting Ltd | 1 |

| PE Brezhnev Daniil | 1 |

| Neterra Ltd. | 1 |

| Kyiv Optic Networks Ltd | 1 |

وكشفت أبحاث منظمة العفو الدولية عن 28 من خوادم النطاقات (DNS) المرتبطة بالبنية التحتية الهجومية تستضيفها شركات في الولايات المتحدة.

| اسم النطاق | العنوان الشبكي لخادوم النطاق (DNS) | الشبكة |

| drp32k77.todoinfonet.com | 104.223.76.216 | ASN-QUADRANET-GLOBAL |

| imgi64kf5so6k.transferlights.com | 165.227.52.184 | DIGITALOCEAN-ASN |

| pc43v65k.alignmentdisabled.net | 167.172.215.114 | DIGITALOCEAN-ASN |

| img54fsd3267h.prioritytrail.net | 157.245.228.71 | DIGITALOCEAN-ASN |

| jsfk3d43.netvisualizer.com | 104.248.126.210 | DIGITALOCEAN-ASN |

| cdn42js666.manydnsnow.com | 138.197.223.170 | DIGITALOCEAN-ASN |

| css1833iv.handcraftedformat.com | 134.209.172.164 | DIGITALOCEAN-ASN |

| js43fsf7v.opera-van.com | 159.203.87.42 | DIGITALOCEAN-ASN |

| pypip36z19.myfundsdns.com | 167.99.105.68 | DIGITALOCEAN-ASN |

| css912jy6.reception-desk.net | 68.183.105.242 | DIGITALOCEAN-ASN |

| imgi64kf5so6k.transferlights.com | 206.189.214.74 | DIGITALOCEAN-ASN |

| js85mail.preferenceviews.com | 142.93.80.134 | DIGITALOCEAN-ASN |

| css3218i.quota-reader.net | 165.227.17.53 | DIGITALOCEAN-ASN |

| mongo87a.sweet-water.org | 142.93.113.166 | DIGITALOCEAN-ASN |

| react12x2.towebsite.net | 3.13.132.96 | AMAZON-02 |

| jsb8dmc5z4.gettingurl.com | 13.59.79.240 | AMAZON-02 |

| react12x2.towebsite.net | 3.16.75.157 | AMAZON-02 |

| cssgahs5j.redirigir.net | 18.217.13.50 | AMAZON-02 |

| jsm3zsn5kewlmk9q.dns-analytics.com | 18.225.12.72 | AMAZON-02 |

| imgcss35d.domain-routing.com | 13.58.85.100 | AMAZON-02 |

| jsb8dmc5z4.gettingurl.com | 18.191.63.125 | AMAZON-02 |

| js9dj1xzc8d.beanbounce.net | 199.247.15.15 | CHOOPA |

| jsid76api.buildyourdata.com | 108.61.158.97 | CHOOPA |

| cdn19be2.reloadinput.com | 95.179.177.18 | CHOOPA |

| srva9awf.syncingprocess.com | 66.175.211.107 | Linode |

| jsfk3d43.netvisualizer.com | 172.105.148.64 | Linode |

| imgdsg4f35.permalinking.com | 23.239.16.143 | Linode |

| srva9awf.syncingprocess.com | 45.79.190.38 | Linode |

9.5 استجلاء العناوين الشبكية للنطاقات الهجومية في قاعدة البيانات السلبية لنظام أسماء النطاقات (DNS)

بناء على التحليل التقني الجنائي للأجهزة المخترقة، خلصت منظمة العفو الدولية إلى أن مجموعة “إن إس أو” كانت تستخدم نطاقاً فرعياً فريداً يتم توليده عشوائياً لكل محاولة للاختراق ببرنامج بيغاسوس التجسسي.

وقامت منظمة العفو الدولية بالبحث في قاعدة البيانات السلبية لنظام أسماء النطاقات (DNS) عن كل نطاق من نطاقات الإصدار 4 من برنامج بيغاسوس التي تم تحديدها. ومن المعلوم أن قواعد البيانات السلبية لنظام DNS تحتوي على سجلات تاريخية لترجمة اسم أي نطاق إلى عنوان شبكي (IP)، وكثيراً ما تشتمل على النطاقات الفرعية والعناوين الشبكية التاريخية المناظرة لها.

ولا يُسجَّل أي نطاق فرعي في السجلات السلبية لنظام DNS إلا إذا تمت ترجمة اسم النطاق الفرعي بنجاح، واجتازت الترجمة شبكة يجري فيها بحث في قاعدة البيانات السلبية لأسماء النطاقات.

ويتم تجميع بيانات هذا البحث بناء على اتفاقات بين شركات تشغيل الشبكات والشركات التي تقدم البيانات السلبية لأسماء النطاقات. وثمة شبكات كثيرة لا تسري عليها اتفاقات تجميع البيانات المذكورة؛ فعلى سبيل المثال، لم يتم تسجيل أي ترجمات في قاعدة البيانات السلبية لنظام DNS لاسم أي من النطاقين الهجوميين المستخدمين في المغرب.

ومن ثم فإن هذه الترجمات لا تمثل سوى فئة فرعية صغيرة من النشاط الإجمالي لبرنامج بيغاسوس التابع لمجموعة “إن إس أو”.

| النطاق الهجومي | النطاقات الفرعية الهجومية الفريدة |

| mongo77usr.urlredirect.net | 417 |

| str1089.mailappzone.com | 410 |

| apiweb248.theappanalytics.com | 391 |

| dist564.htmlstats.net | 245 |

| css235gr.apigraphs.net | 147 |

| nodesj44s.unusualneighbor.com | 38 |

| jsonapi2.linksnew.info | 30 |

| img9fo658tlsuh.securisurf.com | 19 |

| pc25f01dw.loading-url.net | 12 |

| dbm4kl5d3faqlk6.healthyguess.com | 8 |

| img359axw1z.reload-url.net | 5 |

| css2307.cssgraphics.net | 5 |

| info2638dg43.newip-info.com | 3 |

| img87xp8m.catbrushcable.com | 2 |

| img108jkn42.av-scanner.com | 2 |

| mongom5sxk8fr6.extractsight.com | 2 |

| img776cg3.webprotector.co | 1 |

| tv54d2ml1.topadblocker.net | 1 |

| drp2j4sdi.safecrusade.com | 1 |

| api1r3f4.redirectweburl.com | 1 |

| pc41g20bm.redirectconnection.net | 1 |

| jsj8sd9nf.randomlane.net | 1 |

| php78mp9v.opposedarrangement.net | 1 |

ولوحظ أعلى رقم للنطاقات الفرعية الفريدة مع النطاق urlredirect.net؛ وعلى وجه الإجمال سجلت 417 ترجمة لأسماء النطاقات خلال الفترة بين 4 أكتوبر/تشرين الأول 2018 و17 سبتمبر/أيلول 2019؛ وكان ثاني أعلى النطاقات هو النطاق mailappzone.com، حيث ترجم اسمه إلى عنوان شبكي 410 مرة خلال فترة ثلاثة أشهر من 23 يوليو/تموز 2010 إلى 15 أكتوبر/تشرين الأول 2020.

وتعتقد منظمة العفو الدولية أن كلاً من هذه الترجمات لأسماء النطاقات الفرعية، وعددها الإجمالي 1748، يمثل محاولة لاختراق جهاز ما ببرنامج بيغاسوس. وتمثل هذه النطاقات الثلاثة والعشرون أقل من 7% من نطاقات خادوم تثبيت برنامج بيغاسوس التي تمكنا من تحديدها، والبالغ عددها 379 نطاقاً. وبناء على هذه الفئة الصغيرة، يجوز القول بأن برنامج بيغاسوس قد استخدم في الآلاف من الهجمات خلال الأشهر الثلاثة الماضية.

10. أجهزة الهاتف المحمول والأمن وإمكانية التدقيق

كانت نسبة كبيرة من الهجمات ببرنامج بيغاسوس المشار إليها في هذا التقرير تستهدف أجهزة تعمل بنظام “أي أو إس” (iOS)؛ ومن الأهمية بمكان الإشارة إلى أن هذا ليس بالضرورة مؤشراً على ما تتمتع به أجهزة “أي أو إس” من الأمن النسبي مقارنة بأجهزة أندرويد، أو بغيرها من أنظمة التشغيل وشركات تصنيع أجهزة الهاتف.

ويمكن القول على ضوء خبرة منظمة العفو الدولية إن الآثار التقنية الجنائية التي يتيسر للمحققين اكتشافها على أجهزة “أي أو إس” أبل تفوق إلى حد بعيد نظيرها على أجهزة أندرويد، ومن ثم فقد انصب تركيز منهجيتنا على الأولى. ولذا فإن معظم الحالات الأخيرة للاختراقات المؤكدة ببرنامج بيغاسوس كانت لأجهزة الأيفون.

ويظهر هذا التحقيق وما سبقه من تحقيقات كيف تُعدُّ الهجمات التي تستهدف أجهزة الهاتف بمثابة خطر بالغ يتهدد المجتمع المدني على صعيد العالم. والصعوبة البالغة التي ينطوي عليها، ليس منع الهجمات فقط، بل اكتشافها بعد وقوعها، هي نتيجة لانعدام في التكافؤ، لا يجوز أن يدوم، بين القدرات المتاحة للمهاجمين وضمانات الحماية القاصرة التي يحظى بها الأفراد المعرضون للهجوم.

ولئن كانت أجهزة “أي أو إس” تتيح بعض الوسائل التشخيصية المفيدة على الأقل، فإن السجلات التاريخية شحيحة، ويسهل التلاعب بها. أما الأجهزة الأخرى فهي لا تكاد تتيح أي وسيلة للمساعدة في إجراء تحليل تقني جنائي بالاتفاق. ولئن كان ثمة مجال واسع لرفع مستوى الإمكانات الأمنية لأجهزة الهاتف، والتقليل من مخاطر وقوع هجمات مثل تلك الموثقة في هذا التقرير، فإنه بالإمكان أيضاً إنجاز المزيد بتحسين قدرة أصحاب الأجهزة والخبراء التقنيين على إجراء فحوصات دورية للتحقق من سلامة الأجهزة وأنظمة تشغيلها.

ومن ثم فإن منظمة العفو الدولية تحث شركات بيع الأجهزة بقوة على استكشاف الخيارات لجعل أجهزتها أكثر قابلية للفحص والتدقيق، بدون المساس بأي ضمانات قائمة للأمن والحماية بطبيعة الحال. ويجب على مطوري المنصات الرقمية والشركات المنتجة لأجهزة الهاتف الانخراط في نقاشات دورية مع المجتمع المدني للوقوف على فهم أفضل للتحديات الماثلة أمام المدافعين عن حقوق الإنسان الذين لا يجدون تمثيلاً كافياً لهم في الكثير من النقاشات المتعلقة بالأمن السيبراني.

11. من خلال منهجيتنا، نضع أدواتنا ومؤشراتنا في المتناول

لقد ظل تقييم أجهزة الهاتف المشتبه في اختراقها مسعى شبه مستحيل منذ أمد طويل، وبخاصة في ميدان حقوق الإنسان؛ ومن خلال الجهد الذي بذله المختبر الأمني بمنظمة العفو الدولية، تيسر لنا تطوير قدرات مهمة قد تعود بفوائد جمة على نظرائنا وزملائنا الذين يقدمون الدعم للنشطاء والصحفيين والمحامين المعرضين للخطر.

ومن ثم، فإننا بإصدارنا هذا التقرير لا نسلط الضوء على المنهجية التي أرسيناها على مدى سنوات من الأبحاث فحسب، بل أيضاً على الأدوات التي ابتكرناها بهدف تسهيل هذا العمل، وكذلك ما تيسر لنا جمعه من مؤشرات الاختراق ببرنامج بيغاسوس.

ويمكن الاطلاع على جميع مؤشرات الاختراق على موقعنا التالي: GitHub، بما في ذلك أسماء نطاقات البنية التحتية لبيغاسوس، وعناوين البريد الإلكتروني التي أمكن استرجاعها من عمليات البحث في حسابات أي مسج التي استخدمت في هجمات الاختراق، وجميع أسماء العمليات التي تبين لمنظمة العفو الدولية ارتباطها ببرنامج بيغاسوس.

كما أن منظمة العفو الدولية تضع في المتناول أداة قمنا بابتكارها، تسمى: مجموعة أدوات التحقق من اختراق الهواتف المحمولة “إم في تي” Mobile Verification Toolkit (MVT)، وهي أداة معيارية تقوم بتبسيط عملية اكتساب وتحليل البيانات من أجهزة أندرويد، وتحليل السجلات المستقاة من بيانات النسخ الاحتياطي لنظام “أي أو إس”، وبرامج النسخ الاحتياطي لأنظمة الملفات، وذلك على وجه الخصوص لتبيان أي آثار محتملة للاختراق.

ويمكن تزويد مجموعة أدوات “إم في تي” بمؤشرات الاختراق على هيئة STIX2 format كي تقوم بتحديد أي مؤشرات مضاهية تجدها على الجهاز؛ وبالاشتراك مع مؤشرات بيغاسوس، يمكن استخدام مجموعة أدوات “إم في تي” في التحقق من اختراق أجهزة الأيفون.

وفيما يلي بعض السمات والقدرات التي تتميز بها مجموعة “إم في تي”:

- القدرة على فك شفرة نسخ البيانات الاحتياطية على نظام “أي أو إس”.

- معالجة وتحليل السجلات المستقاة من مختلف قواعد البيانات الخاصة بنظام “أي أو إس” وتطبيقاته، وسجلات النظام.

- استخراج التطبيقات المثبتة من أجهزة أندرويد.

- استخراج المعلومات التشخيصية من أجهزة أندرويد باستخدام بروتوكول إيه دي بي adb.

- مضاهاة السجلات المستخرجة مع أي قائمة معطاة من مؤشرات الاختراق على نسق STIX2. والتحديد التلقائي للرسائل النصية القصيرة الخبيثة، والمواقع الشبكية الخبيثة التي تمت زيارتها، والعمليات الخبيثة، وغيرها.

- توليد سجلات على نسق JSON للبيانات المستخرجة، وسجلات JSON منفصلة لجميع الآثار الخبيثة المكتشفة على الجهاز.

- توليد تسلسل زمني موحد للسجلات المستخرجة، إلى جانب تسلسل زمني لجميع الآثار الخبيثة المكتشفة على الجهاز.

شكر وتقدير

يود المختبر الأمني في منظمة العفو الدولية الإعراب عن تقديره لجميع من قدموا له الدعم في هذا البحث؛ ففي إطار هذا البحث، استخدم المختبر على نطاق واسع الأدوات التي أتاحها الباحثون الأمنيون المتخصصون في نظام “أي أو إس”، بما في ذلك مجموعة أدوات ibimobiledevice و checkra1n. كما نتوجه بالشكر إلى كل من Censys و RiskIQ للسماح لنا بالاطلاع على ما لديهما من بيانات الاستقصاء وبيانات قاعدة البيانات السلبية لنظام أسماء النطاقات DNS.

وتود منظمة العفو الدولية الإعراب عن تقديرها لمختبر المواطن لما قام به من أبحاث مهمة ومستفيضة بشأن مجموعة “إن إس أو” وغيرها من الأطراف التي شاركت في المراقبة غير القانونية للمجتمع المدني. وتعرب منظمة العفو الدولية عن شكرها لمختبر المواطن لتفضله بالاستعراض المستقل لهذا التقرير البحثي.

وفي الختام، تود منظمة العفو الدولية الإعراب عن شكرها للعديد من الصحفيين والمدافعين عن حقوق الإنسان الذين أبدوا تعاونهم معنا بكل شجاعة من أجل إنجاز هذا البحث.

الملحق أ: استعراض أقران لتقرير المنهجية من جانب مختبر المواطن

قام مختبر المواطن التابع لجامعة تورنتو باستعراض أقران مستقل لمسودة منهجية التحليل التقني الجنائي التي يتناولها هذا التقرير؛ ويمكن الاطلاع على هذا الاستعراض هنا.

الملحق ب: عمليات بحث عن حسابات سحابية مشبوهة على الأي كلاود

يبين هذا الملحق التداخل بين حسابات الأي كلاود التي لوحظت عمليات بحث عنها على أجهزة الهاتف المحمول لمختلف الأفراد المستهدفين؛ وسوف يتم تحديث هذه القائمة تباعاً.

| حساب الأي كلاود | الهدف |

| bergers.o79[@]gmail.com | · عمر راضي |

| naomiwerff722[@]gmail.com | · عمر راضي |

الملحق ج: الآثار المفصلة لكل هدف

يوضح هذا الملحق تصنيفاً مفصلاً للآثار التقنية الجنائية التي تمت استعادتها من كل جهاز مستهدف؛ وسوف يتم تحديث هذا الملحق تباعاً.

ج.1 استعراض للآثار التقنية الجنائية التي خلفها اختراق هاتف المعطي منجب

| التاريخ (التوقيت العالمي المنسق) | الحدث |

| 2017-11-02 12:29:33 | Pegasus SMS with link to hxxps://tinyurl[.]com/y73qr7mb redirecting to hxxps://revolution-news[.]co/ikXFZ34ca |

| 2017-11-02 16:42:34 | Pegasus SMS with link to hxxps://stopsms[.]biz/vi78ELI |

| 2017-11-02 16:44:00 | Pegasus SMS with link to hxxps://stopsms[.]biz/vi78ELI from +212766090491 |

| 2017-11-02 16:45:10 | Pegasus SMS with link to Hxxps://stopsms[.]biz/bi78ELI from +212766090491 |

| 2017-11-02 16:57:00 | Pegasus SMS with link to Hxxps://stopsms[.]biz/bi78ELI from +212766090491 |

| 2017-11-02 17:13:45 | Pegasus SMS with link to Hxxps://stopsms[.]biz/bi78ELI from +212766090491 |

| 2017-11-02 17:21:57 | Pegasus SMS with link to Hxxps://stopsms[.]biz/bi78ELI from +212766090491 |

| 2017-11-02 17:30:49 | Pegasus SMS with link to Hxxps://stopsms[.]biz/bi78ELI from +212766090491 |

| 2017-11-02 17:40:46 | Pegasus SMS with link to Hxxps://stopsms[.]biz/bi78ELI from +212766090491 |

| 2017-11-15 17:05:17 | Pegasus SMS with link to hxxps://videosdownload[.]co/nBBJBIP |

| 2017-11-20 18:22:03 | Pegasus SMS with link to hxxps://infospress[.]com/LqoHgMCEE |

| 2017-11-24 13:43:17 | Pegasus SMS with link to hxxps://tinyurl[.]com/y9hbdqm5 redirecting to hxxps://hmizat[.]co/JaCTkfEp |

| 2017-11-24 17:26:09 | Pegasus SMS with link to hxxps://stopsms[.]biz/2Kj2ik6 |

| 2017-11-27 15:56:10 | Pegasus SMS with link to hxxps://stopsms[.]biz/yTnWt1Ct |

| 2017-11-27 17:32:37 | Pegasus SMS with link to hxxps://hmizat[.]co/ronEKDVaf |

| 2017-12-07 18:21:57 | Pegasus SMS with link to hxxp://tinyurl[.]com/y7wdcd8z redirecting to hxxps://infospress[.]com/Ln3HYK4C |

| 2018-01-08 12:58:14 | Pegasus SMS with link to hxxp://tinyurl[.]com/y87hnl3o redirecting to hxxps://infospress[.]com/asjmXqiS |

| 2018-02-09 21:12:49 | Process: pcsd |

| 2018-03-16 08:24:20 | Process: pcsd |

| 2018-04-28 22:25:12 | Process: bh |

| 2018-05-04 21:30:45 | Process: pcsd |

| 2018-05-21 21:46:06 | Process: fmld |

| 2018-05-22 17:36:51 | Process: bh |

| 2018-06-04 11:05:43 | Process: fmld |

| 2019-03-27 21:45:10 | Process: bh |

| 2019-04-14 23:02:41 | Safari favicon from URL hxxps://c7r8x8f6zecd8j.get1tn0w.free247downloads[.]com:30352/Ld3xuuW5 |

| 2019-06-27 20:13:10 | Safari favicon from URL hxxps://3hdxu4446c49s.get1tn0w.free247downloads[.]com:30497/pczrccr#052045871202826837337308184750023238630846883009852 |

| 2019-07-22 15:42:32 | Safari visit to hxxps://bun54l2b67.get1tn0w.free247downloads[.]com:30495/szev4hz |

| 2019-07 22 15:42:32 | Safari visit to hxxps://bun54l2b67.get1tn0w.free247downloads[.]com:30495/szev4hz#048634787343287485982474853012724998054718494423286 |

| 2019-07-22 15:43:06 | Safari favicon from URL hxxps://bun54l2b67.get1tn0w.free247downloads[.]com:30495/szev4hz#048634787343287485982474853012724998054718494423286 |

| n/a | WebKit IndexedDB file for URL hxxps://c7r8x8f6zecd8j.get1tn0w.free247downloads[.]com |

| n/a | WebKit IndexedDB file for URL hxxps://bun54l2b67.get1tn0w.free247downloads[.]com |

| n/a | WebKit IndexedDB file for URL hxxps://keewrq9z.get1tn0w.free247downloads[.]com |

| n/a | WebKit IndexedDB file for URL hxxps://3hdxu4446c49s.get1tn0w.free247downloads[.]com |

ج.2 استعراض للآثار التقنية الجنائية التي خلفها اختراق هاتف عمر راضي

| Date (UTC) | الحدث |

| 2019-02-11 14:45:45 | Webkit IndexedDB file for URL hxxps://d9z3sz93x5ueidq3.get1tn0w.free247downloads[.]com |

| 2019-02-11 13:45:53 | Safari favicon from URL hxxps://d9z3sz93x5ueidq3.get1tn0w.free247downloads[.]com:30897/rdEN5YP |

| 2019-02-11 13:45:56 | Process: bh |

| 2019-02-11 13:46:16 | Process: roleaboutd |

| 2019-02-11 13:46:23 | Process: roleaboutd |

| 2019-02-11 16:05:24 | Process: roleaboutd |

| 2019-08-16 17:41:06 | iMessage lookup for account bergers.o79[@]gmail.com |

| 2019-09-13 15:01:38 | Safari favicon for URL hxxps://2far1v4lv8.get1tn0w.free247downloads[.]com:31052/meunsnyse#011356570257117296834845704022338973133022433397236 |

| 2019-09-13 15:01:56 | Safari favicon for URL hxxps://2far1v4lv8.get1tn0w.free247downloads[.]com:31052/meunsnyse#068099561614626278519925358638789161572427833645389 |

| 2019-09-13 15:02:11 | Process: bh |

| 2019-09-13 15:02:20 | Process: msgacntd |

| 2019-09-13 15:02:33 | Process: msgacntd |

| 2019-09-14 15:02:57 | Process: msgacntd |

| 2019-09-14 18:51:54 | Process: msgacntd |

| 2019-10-29 12:21:18 | iMessage lookup for account naomiwerff772[@]gmail.com |

| 2020-01-27 10:06:24 | Safari favicon for URL hxxps://gnyjv1xltx.info8fvhgl3.urlpush[.]net:30875/zrnv5revj#074196419827987919274001548622738919835556748325946 |

| 2020-01-27 10:06:26 | Safari visit to hxxps://gnyjv1xltx.info8fvhgl3.urlpush[.]net:30875/zrnv5revj#074196419827987919274001548622738919835556748325946#2 |

| 2020-01-27 10:06:26 | Safari visit to hxxps://gnyjv1xltx.info8fvhgl3.urlpush[.]net:30875/zrnv5revj#074196419827987919274001548622738919835556748325946#24 |

| 2020-01-27 10:06:32 | Safari favicon for URL hxxps://gnyjv1xltx.info8fvhgl3.urlpush[.]net:30875/zrnv5revj#074196419827987919274001548622738919835556748325946%2324 |

الملحق د: الآثار التقنية الجنائية للاختراق ببرنامج بيغاسوس لكل جهاز مستهدف

يمكن الاطلاع على الملحق د هنا.

[1] تشمل الأدلة التقنية الواردة في هذا التقرير الأبحاث التقنية الجنائية التي أجريت في إطار مشروع بيغاسوس، إلى جانب الأبحاث الإضافية التي قام بها المختبر الأمني لدى منظمة العفو الدولية منذ إنشاء المختبر الأمني عام 2018.

[2] رسالة بالبريد الإلكتروني إلى منظمة العفو الدولية، مايو/أيار 2021.

[3] رسالة بالبريد الإلكتروني إلى منظمة العفو الدولية، يوليو/تموز 2021.