كشف تحقيق جديد لمنظمة العفو الدولية عن موجة جديدة من الهجمات الإلكترونية يرجح أن تكون مدعومة من هيئات حكومية، بدءاً من أوائل يناير/كانون الثاني 2019، وتتضمن محاولات متعددة للنفاذ إلى حسابات البريد الإلكتروني لعدة مدافعين مصريين حقوقيين بارزين، وموظفين لدى منظمات إعلامية، ومنظمات للمجتمع المدني. ويبدو أن الهجمات تمت في سياق استراتيجية أوسع، حيث تزامنت مع حملة قمعية غير مسبوقة ضد الهيئات نفسها، ما حوّل مصر إلى “سجن مفتوح” لمنتقدي السلطات. وبسبب هوية الجهات المستهدفة التي تمكنا من تحديدها، فإن توقيت هذه الهجمات وتنسيقها البادي للعيان التنبيهات التي بعثت بها “غوغل”، في إشارة إلى هجمات تقف وراءها الدولة، فقد خلصنا إلى أن السلطات المصرية هي التي قامت بهذه الهجمات، أو أنها تقف وراءها.

فقد دأبت السلطات المصرية، في السنوات الأخيرة، على مضايقة المجتمع المدني، وتقويض حرية تكوين الجمعيات أو الانضمام إليها عبر تحقيق جنائي متواصل بشأن المنظمات غير الحكومية، وعبر قانون صارم لقمع المنظمات غير الحكومية. وشملت تحقيقات السلطات عشرات المدافعين عن حقوق الإنسان وموظفي المنظمات غير الحكومية بذريعة “تلقي تمويل أجنبي”. ويمكن أن يواجه العديد منهم أحكاماً بالسجن، إذا ما أدينوا. كما أمر قضاة التحقيق بفرض حظر على سفر ما لا يقل عن 31 من موظفي المنظمات غير الحكومية، وجُمدت أرصدة 10 أفراد، وسبع منظمات. بينما أغلقت السلطات “مركز النديم لإعادة تأهيل ضحايا العنف والتعذيب” وتواصل احتجاز المدافعيْن عن حقوق الإنسان عزت غنيم وهشام جعفر، مديري “التنسيقية المصرية للحقوق والحريات” و”مدى” للدراسات الإعلامية، على التوالي.

وتظهر قائمة المنظمات والأفراد الذين استهدفوا بحملة هجمات التصيد هذه تشابهاً يستهان به مع من استهدفوا بموجة هجمات سابقة للتصيد، عرفت في حينها باسم علمية “نيل فيش” Nile Phish، التي اكتشفت عبر سيتزن لاب Citizen Lab و”المبادرة المصرية للحقوق الشخصية.

وتساور منظمة العفو الدولية بواعث قلق بالغ من أن هجمات التصيد هذه تمثل محاولة أخرى جديدة من جانب السلطات لخنق المجتمع المدني المصري، وتدعو السلطات المصرية إلى وقف هذه الهجمات على المدافعين حقوق الإنسان، والحملة القمعية ضد المجتمع المدني، بما في ذلك بإسقاط قضية التمويل الأجنبي، وإلغاء قانون المنظمات غير الحكومية.

عام جديد وموجة جديدة من الهجمات

منذ يناير/كانون الثاني 2019، بدأ عدة مدافعين عن حقوق الإنسان ومنظمات للمجتمع المدني من مصر، بمشاركة عشرات الرسائل الإلكترونية المشبوهة إلى منظمة العفو الدولية. وفي سياق تحقيقنا، اكتشفنا أن هذه الرسائل الإلكترونية كانت محاولات النفاذ إلى حسابات البريد الإلكتروني للأشخاص المستهدفين، من خلال صيغة ماكرة من التصيد الإلكتروني تعرف باسم خدمة أوث OAuth Phishing (التي سنقوم بتوضيحها بالتفصيل فيما يلي). وبحسب تقديراتنا، فإن عدد الأشخاص المستهدفين يبلغ بحدود عدة مئات.

ووقعت الهجمات، التي قامت منظمة العفو الدولية بتوثيقها، ما بين 18 يناير/كانون الثاني و13 فبراير/شباط 2019. وتزامنت هذه مع عدد من أحداث مهمة وقعت في البلاد. ففي الفترة التي سبقت مباشرة الذكرى الثامنة لانتفاضة 25 يناير في مصر، التي أطاحت بالرئيس حسني مبارك، عقب 30 سنة من الحكم، سجلنا 11 هجمة للتصيد على منظمات غير حكومية وهيئات إعلامية. وشهدنا دفعة جديدة من الهجمات خلال زيارة الرئيس الفرنسي، إيمانويل ماكرون، للقاهرة للالتقاء بالرئيس عبد الفتاح السيسي، في 28 و29 يناير/كانون الثاني. ووصلت الهجمات إلى ذروتها في 29 يناير/كانون الثاني، يوم التقى الرئيس ماكرون مع خمسة من المدافعين عن حقوق الإنسان يمثلون أربع منظمات غير حكومية مصرية بارزة. وفي وقت لاحق، خلال الأسبوع الأول من فبراير/شباط، استهدفت عدة منظمات إعلامية في سياق هذه الحملة من الهجمات الإلكترونية؛ وكانت هذه تنشر تقارير حول إجراءات تعديل “الدستور المصري”، التي كان البرلمان المصري قد بدأها رسمياً للتو.

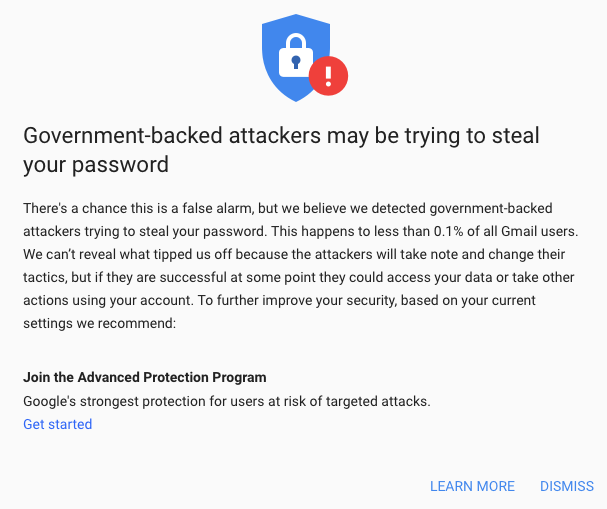

وتحمل الهجمات جميعاً السمة المشتركة نفسها، وبدا أنها جزء من حملة منسقة للتجسس على الجهات المستهدفة بها ومضايقتها وترهيبها، ولا سيما بالتزامن مع أحداث سياسية محددة، ما يشير إلى أن هذه الموجة الحالية من الهجمات الإلكترونيةتأتي على خلفية سياسية، وليس بدوافع اقتصادية. أضف إلى ذلك، علمنا أن جهات مستهدفة متعددة من تلك التي شملتها الحملة تلقت تحذيراً رسمياً من “غوغل” ينبهها إلى أن “مهاجمين مدعومين من الحكومة يحاولون سرقة كلمة المرور الخاصة بكم“.

كيف تبدو هجمة التصيد بواسطة خدمة أوث OAuth: خطوة بخطوة

تحاول هجمات التصيد التقليدية خداع الجهات المستهدفة باستنساخ صفحة دخول مزيفة لموقع “غوغل” أو “فيسبوك”، على سبيل المثال. وإذا ما تم إغراء الشخص المستهدف بنجاح كي يدخل كلمة المرور الخاصة به، “يسرق” المهاجم بيانات اعتماد المشترك الخاصة بالدخول إلى الموقع ويستخدمها للدخول إلى بريده الإلكتروني. وفي العادة، يمكن منع مثل هذا النوع من هجمات التصيد من خلال استخدام “خاصية التحقق المزدوج”، مثل تلك التي توفرها معظم المنصات الرئيسية هذه الأيام، أو عن طريق “تطبيقات التحقق”، والأفضل من ذلك “مفاتيح الأمن”.

بيد أن المهاجمين يستخدمون عوضاً عن ذلك، في حملة التصيد الحالية التي قمنا بتوثيقها في مصر، بصورة عامة، صيغة تقنية بسيطة وأقل انتشاراً تعرف بالتصيد باستخدام خدمة أوث OAuth. فبدلاً من استنساخ مفتاح مشروع للدخول بهدف خداع الشخص المستهدف كي يدخل كلمة المرور الخاصة به باستعمال موقع مثير للشكوك، قام المهاجمون بإساءة استعمال خدمة OAuth المشروعة لصالح غرضهم بالنفاذ إلى بيانات خاصة للمستهدفين، وهذه الخدمة المشروعة يعتمدها المزودون بالخدمة على شبكة الإنترنت، بما في ذلك “غوغل”، والتي تتيح لتطبيقات طرف ثالث الدخول المباشر إلى حساب المستخدم، على سبيل المثال، قد يطلب تطبيق تقويم خارجي شرعي الوصول إلى حساب البريد الإلكتروني للمستخدم من أجل التعرف بصورة آلية على الفعاليات المقبلة أو حجوزات الطيران وإضافة أخرى.

وفي استخدامهم لأسلوب التصيد باستخدام خدمة OAuth، يصنِّع المهاجمون تطبيقات ضارة لطرف ثالث على نحو مقنّع لخداع المستهدفين وعدم إثارة شكوكهم. وفي هذه الحالة، يكون الهدف خداع المستخدمين لإعطاء الأذونات للتطبيق الضار بالدخول والاطلاع على محتوى بريدهم الإلكتروني. (يمكن الاطلاع على المزيد من المعلومات بشأن هذه الآلية بالإنجليزية أو العربية من “مساعدة حساب غوغل”).

فيما يلي الخطوات التي يتبعها المهاجمون لتنفيذ الهجمات التي وثقناها، تلي ذلك بعض الطرق الملموسة التي يمكن أن يستخدمها الناشطون لحماية أنفسهم بصورة أفضل من مثل هذه الأنواع من الهجمات.

الخطوة 1

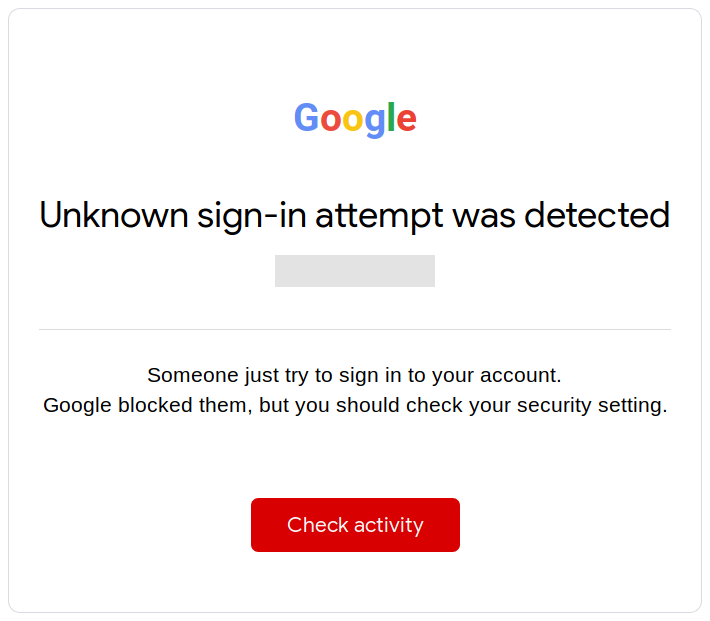

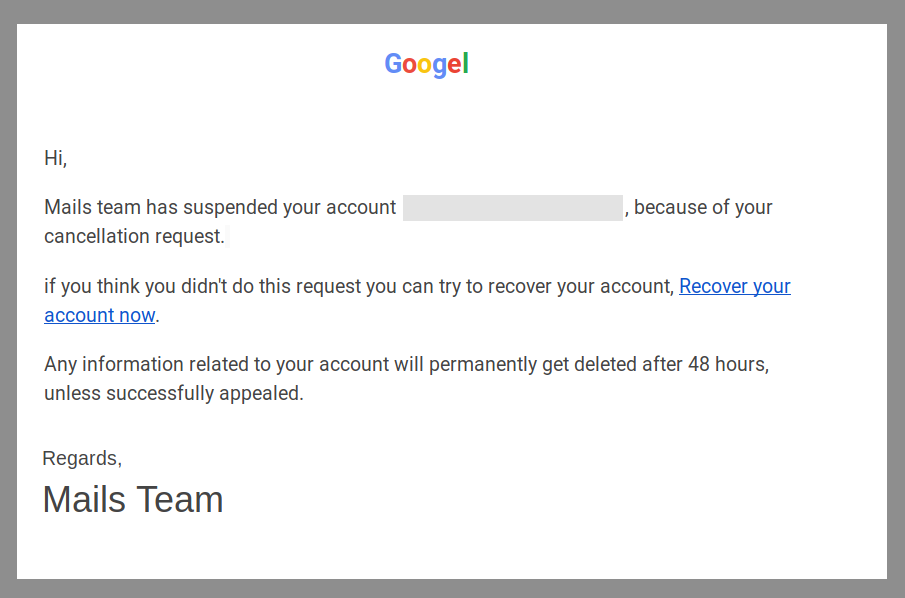

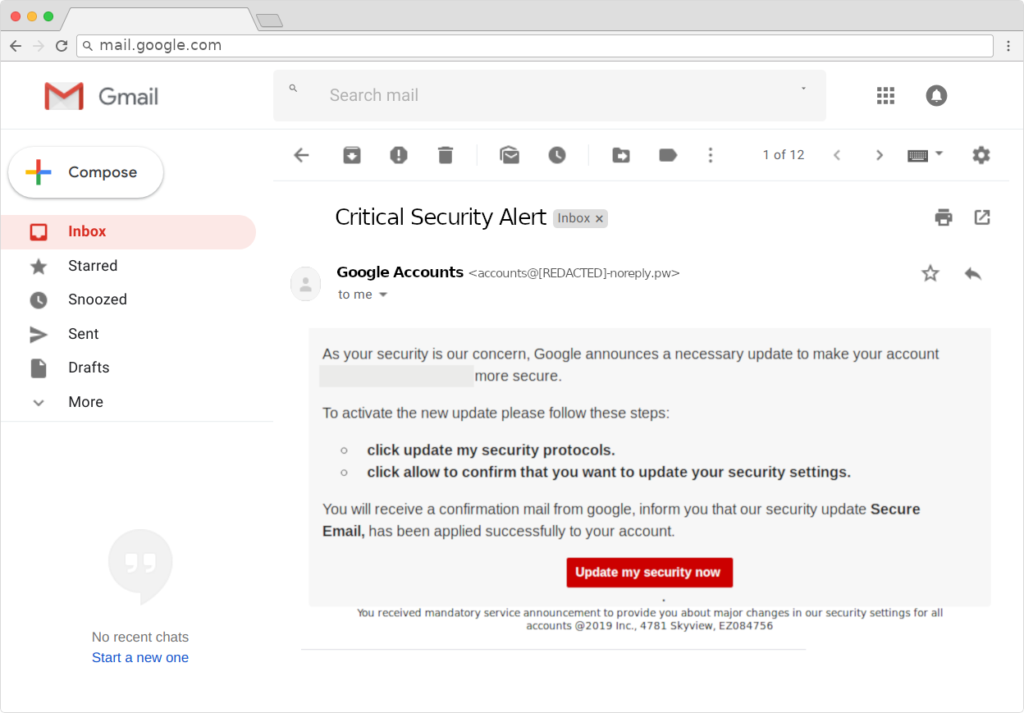

تعرفنا على عدد قليل من الرسائل الإلكترونية المتصيِّدة المتنوعة التي تلقاها مدافعون عن حقوق الإنسان وتبادلوها مع منظمة العفو الدولية. وفي أكثر الحالات شيوعاً، كتلك المصوّرة أدناه، تقلِّد الرسالة الإلكترونية تحذيراً من “غوغل” وتحث الشخص المستهدف على تنزيل تحديث أمني بمسمى “بريد إلكتروني آمن” في حسابه على “غوغل”.

الخطوة 2

يوجهك النقر على مفتاح “قم بالتحديث الأمني الآن” (update my security now) إلى صفحة تطلق عملية تخويل بالدخول لخدمة OAuth لتطبيق الطرف الثالث الضار، الذي يسميه المهاجمون “بريد إلكتروني آمن”

الخطوة 3

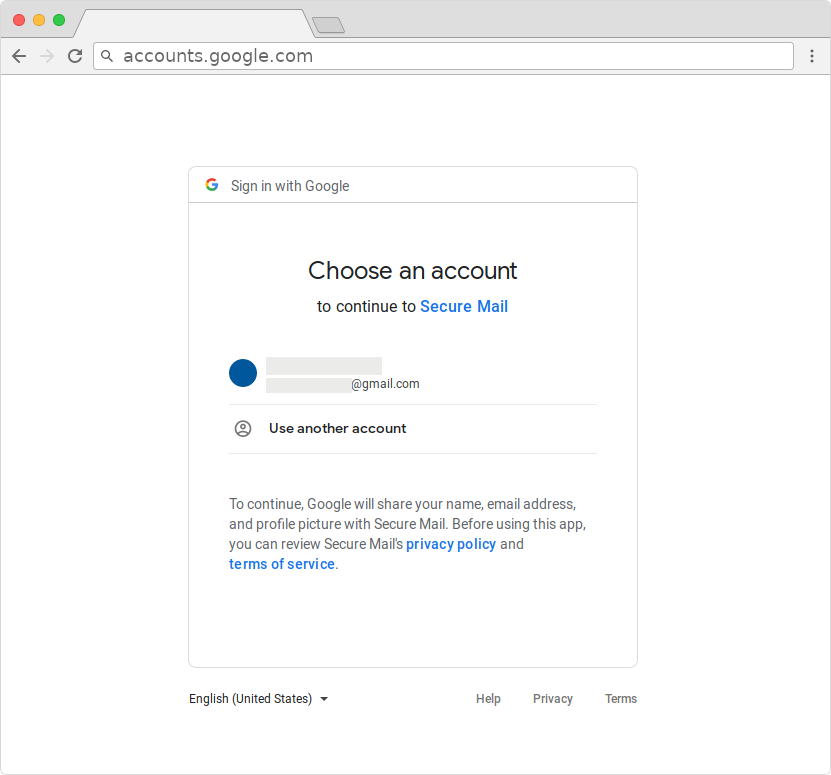

عند هذه النقطة، يطلب من الشخص المستهدف الدخول إلى “غوغل” أو اختيار حساب موجود تم الدخول إليه.

الخطوة 4

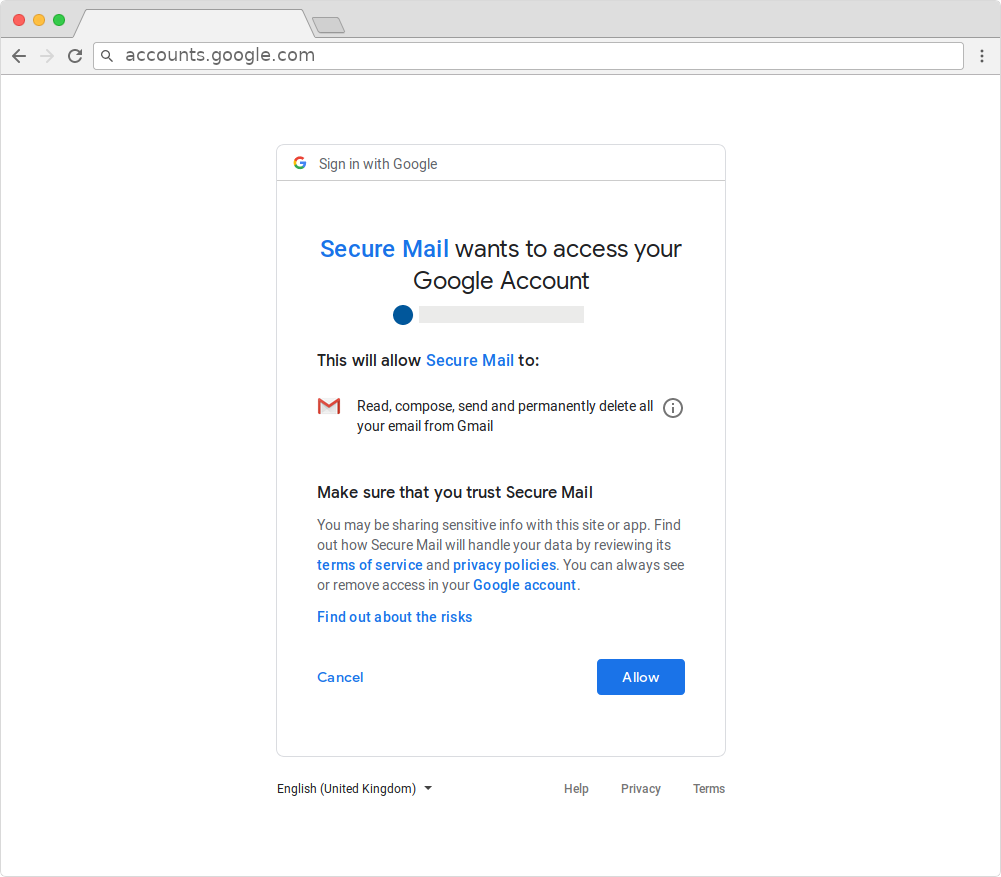

بعد ذلك يطلب من الشخص المستهدف بوضوح تفويض تطبيق “بريد إلكتروني آمن” للطرف الثالث بالدخول إلى بريده الإلكتروني. وبينما يحتوي أمر التخويل هذا بالفعل تحذيراً من “غوغل”، إلا أنه قد يتم التغاضي عنه، نظراً لأن المستخدم قد تم توجيهه من قبل ما بدا له رسالة إلكترونية أصيلة ومشروعة من “غوغل”.

الخطوة 5

ما إن يتم النقر على مفتاح “يُسمح” Allow، يعطي تطبيق “بريد إلكتروني آمن” إذناً بالدخول إلى حساب البريد الإلكتروني للشخص المستهدف. ويتمكن المهاجمون على الفور من قراءة محتوى البريد، ويوجَّه المستهدفين إلى صفحة الإعدادات للحساب الحقيقي في “غوغل”، ما يحد أكثر من الشكوك لدى الشخص المستهدف الذي كان ضحية للاحتيال.

وبالإضافة إلى “غوغل”، فقد لاحظنا أن المهاجمين أنفسهم يستخدمون أساليب مماثلة ضد مستخدمي “ياهو” yahooو”آوتلوك” outlookو”هوتميل”. hotmail

سبل الدفاع في مواجهة التصيد باستخدام خدمة OAuth

يمكن للتصيد الإلكتروني باستخدام خدمة OAuth أن يكون مخادعاً على نحو يصعب التعرف عليه. وكثيراً ما لا تأتي المعلومات الأمنية التي يتلقاها الأفراد المعرضون لخطر هجمات التصيد الإلكتروني على ذكر هذا الأسلوب بعينه. حيث يتلقى الأشخاص في العادة تدريباً حول كيفية الرد على التصيد بالبحث في الحقول التي تثير الشكوك في شريط المتصفح، وعن طريق تمكين خاصية التحقُّق بخطوتين . وبينما يمكن لذلك أن يكون مفيداً ومهماً للغاية من أجل سلامة استخدام التطبيقات، إلا أنه غير فعال عندما يتعلق الأمر بالتصيد المخادع باستخدام خدمة OAuth، نظراً لأن المستهدفين يقومون بالتحقق من أصالة ما هو معروض عليهم بصورة مباشرة من خلال موقع إلكتروني أصيل ومشروع.

وإذا ما كنت ناشطاً أو مدافعاً عن حقوق الإنسان أو صحافياً أو أي شخص معني بأن لا يتم استهدافك بمثل هذه الأنواع من الهجمات، فمن المهم أن تتحلى باليقظة حيثما يطلب منك تطبيق لطرف ثالث الإذن بالدخول إلى حساباتك.

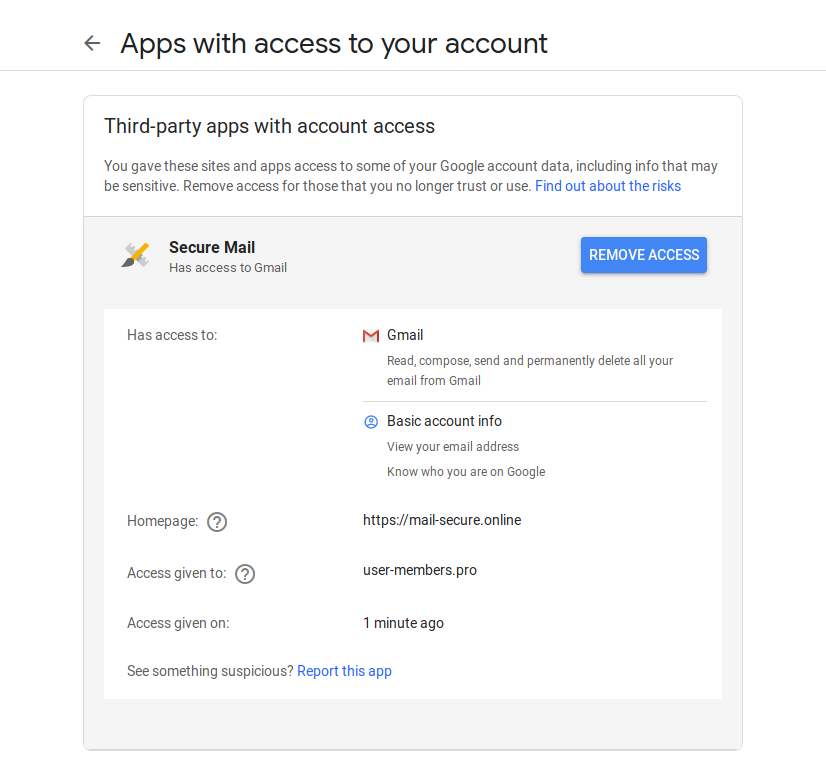

ومن الممارسات الجيدة أن تقوم بين الحين والآخر باستعراض إعدادات حسابك الأمنية والبحث عن “التطبيقات الخارجية المخولة بالدخول“. وفي حالة الحملة الحالية، يظهر التطبيق الضار لحملة “البريد الإلكتروني الآمن” على النحو المبين فيما يلي:

ولربما ينبغي أيضاً التفكير بإلغاء إذن الدخول لأي تطبيق مخول بذلك لا تستطيع التعرف عليه أو توقفت عن استخدامه.

كما يتيح لك “غوغل” “برنامج الحماية المتقدم“، الذي يعطل تطبيقات الأطراف الثالثة المتطفلة على حسابك، إضافة إلى تعزيز عملية التحقيق بمفتاح للأمن، يعطل تطبيقات الطرف الثالث على حسابك. واحذر فتمكين هذا التطبيق يؤدي إلى بعض القيود، لذلك تأكد من أنه يناسب متطلباتك الخاصة قبل التسجيل.

وتستطيع أن تجد هنا توجيهات بشأن كيفية البحث عن تطبيقات الأطراف الثالثة من خلال حسابك في “ياهو”.

اتصل بنا

يمكنك الاتصال بنا، إذا ما تلقيت أياً من الرسائل الإلكترونية التي تثير الشبهات كتلك التي وصفناها في هذا التقرير، أو أي صيغ أخرى من الهجمات الموجهة المشتبه بها، على الموقع الإلكتروني [email protected]

ملحق

مؤشرات على البنية التحتية لتطبيقات الحد من كفاءة الحسابات والهجمات عليها هنا.

وفيما يلي لقطات مصورة لرسائل إلكترونية للتصيد استخدمت في هذه الحملة نفسها.